–£–і–∞–ї–µ–љ–љ–∞—П 5 –љ–Њ—П–±—А—П —Б—В–∞—В—М—П –Њ—В ISPsystem

–Т–љ–Є–Љ–∞–љ–Є–µ: –Ь—Л –љ–µ —А–µ–Ї–Њ–Љ–µ–љ–і—Г–µ–Љ –Є—Б–њ–Њ–ї—М–Ј–Њ–≤–∞—В—М —Б–µ—А–≤–µ—А—Л –і–∞—В–∞-—Ж–µ–љ—В—А–Њ–≤ OVH / SoYouStart –і–ї—П —А–∞–±–Њ—В—Л VMmanager. –Ъ–∞–Ї –њ—А–∞–≤–Є–ї–Њ, –∞–і—А–µ—Б —И–ї—О–Ј–∞ –≤ —Н—В–Є—Е –Ф–¶ –љ–µ –≤—Е–Њ–і–Є—В –≤ –≤—Л–і–µ–ї—П–µ–Љ—Г—О –њ–Њ–і—Б–µ—В—М. –Т —Н—В–Њ–Љ —Б–ї—Г—З–∞–µ –∞–≤—В–Њ–Љ–∞—В–Є—З–µ—Б–Ї–∞—П —Г—Б—В–∞–љ–Њ–≤–Ї–∞ —И–∞–±–ї–Њ–љ–Њ–≤ –Ю–°, –Є—Б–њ–Њ–ї—М–Ј—Г—О—Й–Є—Е —В–µ—Е–љ–Њ–ї–Њ–≥–Є—О kickstart, –љ–µ–≤–Њ–Ј–Љ–Њ–ґ–љ–∞. –≠—В–∞ —Б—В–∞—В—М—П –±—Л–ї–∞ –љ–∞–њ–Є—Б–∞–љ–∞ –і–ї—П –њ—А–Є–Љ–µ—А–∞ –Є –Љ—Л –љ–µ —А—Г—З–∞–µ–Љ—Б—П –Ј–∞ –µ–µ –∞–Ї—В—Г–∞–ї—М–љ–Њ—Б—В—М –њ–Њ –њ—А–Њ—И–µ—Б—В–≤–Є–Є –≤—А–µ–Љ–µ–љ–Є.

–Ґ–µ—Б—В–Њ–≤–Њ–µ –Њ–Ї—А—Г–ґ–µ–љ–Є–µ, –Є—Б–њ–Њ–ї—М–Ј–Њ–≤–∞–≤—И–µ–µ—Б—П –њ—А–Є –љ–∞–њ–Є—Б–∞–љ–Є–Є:

1) –Т—Л–і–µ–ї–µ–љ–љ—Л–є —Б–µ—А–≤–µ—А SoYouStart Intel Xeon E3 1225

2) 1 FailOver IPv4 + Virtual MAC

3) VMmanager KVM 5.27.2 beta –±–µ—Б–њ–ї–∞—В–љ–∞—П –≤–µ—А—Б–Є—П

4) CentOS 6.6

OVH –Є –і–Њ—З–µ—А–љ–Є–µ –њ—А–Њ–µ–Ї—В—Л SoyouStart / Kimsufi –Є—Б–њ–Њ–ї—М–Ј—Г—О—В –≤ –≤—Л–і–µ–ї–µ–љ–љ—Л—Е —Б–µ—А–≤–µ—А–∞—Е —Б–Њ–±—Б—В–≤–µ–љ–љ—Г—О —Б–±–Њ—А–Ї—Г —П–і—А–∞. –Т –њ—А–Њ—Ж–µ—Б—Б–µ —Б–Њ–Ј–і–∞–љ–Є—П –≤–Є—А—В—Г–∞–ї—М–љ–Њ–є –Љ–∞—И–Є–љ—Л –≤—Л –Љ–Њ–ґ–µ—В–µ —Б—В–Њ–ї–Ї–љ—Г—В—М—Б—П —Б –Њ—И–Є–±–Ї–Њ–є

"–Ю—И–Є–±–Ї–∞ libvirt –њ—А–Є –≤—Л–њ–Њ–ї–љ–µ–љ–Є–Є –Њ–њ–µ—А–∞—Ж–Є–Є "Start": "internal error cannot create rule since ebtables tool is missing."

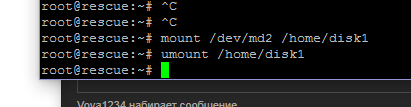

–Т —Н—В–Њ–Љ —Б–ї—Г—З–∞–µ –Ј–∞–≥—А—Г–Ј–Є—В–µ –і—А—Г–≥–Њ–µ —П–і—А–Њ, –Є–Ј–Љ–µ–љ–Є—В–µ –њ–Њ—А—П–і–Њ–Ї –Ј–∞–≥—А—Г–Ј–Ї–Є –≤ grub, –њ–µ—А–µ–Ј–∞–≥—А—Г–Ј–Є—В–µ —Б–µ—А–≤–µ—А:

yum install kernel

vim /etc/grub.conf

–Ј–∞–Ї–Њ–Љ–Љ–µ–љ—В–Є—А—Г–є—В–µ —Б—В—А–Њ–Ї—Г –Ј–∞–≥—А—Г–Ј–Ї–Є —П–і—А–∞ # kernel /boot/bzImage-3.14.32-xxxx-grs-ipv6-64

reboot

–Ґ–∞–Ї–ґ–µ –≤—Л –Љ–Њ–ґ–µ—В–µ —Б—В–Њ–ї–Ї–љ—Г—В—М—Б—П —Б

"–Ю—И–Є–±–Ї–∞ libvirt –њ—А–Є –≤—Л–њ–Њ–ї–љ–µ–љ–Є–Є –Њ–њ–µ—А–∞—Ж–Є–Є "Start": "internal error Process exited while reading console log output: qemu-kvm: -chardev pty,id=charserial0: Failed to create chardev"

–Ф–ї—П —А–µ—И–µ–љ–Є—П –њ—А–Њ–±–ї–µ–Љ—Л –љ—Г–ґ–љ–Њ –≤—Л–њ–Њ–ї–љ–Є—В—М

mount -n -t devpts -o remount,mode=0620,gid=5 devpts /dev/pts

–Т –Ј–∞–≤–Є—Б–Є–Љ–Њ—Б—В–Є –Њ—В –Ї–Њ–ї–Є—З–µ—Б—В–≤–∞ –њ—А–Є–Њ–±—А–µ—В–µ–љ–љ—Л—Е –≤–∞–Љ–Є —Г –і–∞—В–∞-—Ж–µ–љ—В—А–∞ –∞–і—А–µ—Б–Њ–≤, –≤—Л –Љ–Њ–ґ–µ—В–µ —А–µ–∞–ї–Є–Ј–Њ–≤–∞—В—М —Б–µ—В—М –і–ї—П –±—Г–і—Г—Й–Є—Е –≤–Є—А—В—Г–∞–ї—М–љ—Л—Е –Љ–∞—И–Є–љ —Б–ї–µ–і—Г—О—Й–Є–Љ –Њ–±—А–∞–Ј–Њ–Љ:

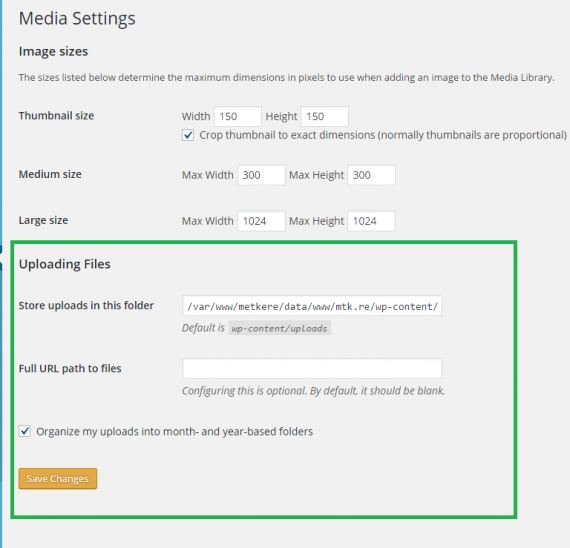

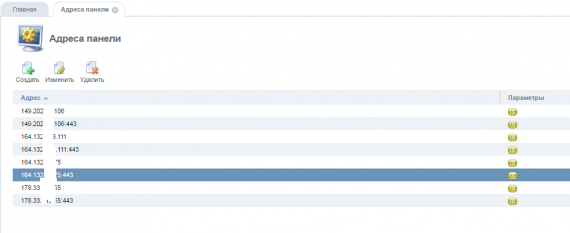

1) 1 –і–Њ–њ–Њ–ї–љ–Є—В–µ–ї—М–љ–Њ –Ј–∞–Ї–∞–Ј–∞–љ–љ—Л–є –≤–љ–µ—И–љ–Є–є Failover Ipv4 + virtual MAC. –Т–Є—А—В—Г–∞–ї—М–љ—Л–є MAC, –њ—А–Є—Б–≤–Њ–µ–љ–љ—Л–є –Њ–њ—А–µ–і–µ–ї–µ–љ–љ–Њ–Љ—Г –∞–і—А–µ—Б—Г вАФ –љ–µ–Њ–±—Е–Њ–і–Є–Љ–Њ–µ —Г—Б–ї–Њ–≤–Є–µ. –Э–∞–є—В–Є –µ–≥–Њ –Љ–Њ–ґ–љ–Њ –≤ –ї–Є—З–љ–Њ–Љ –Ї–∞–±–Є–љ–µ—В–µ OVH / SoyouStart –≤ —А–∞–Ј–і–µ–ї–µ IPs –љ–∞–њ—А–Њ—В–Є–≤ –Ј–∞–Ї–∞–Ј–∞–љ–љ–Њ–≥–Њ –∞–і—А–µ—Б–∞. –Т —Н—В–Њ–Љ —Б–ї—Г—З–∞–µ –і–Њ–±–∞–≤–ї—П–µ–Љ –µ–≥–Њ –≤ ¬Ђ–С–∞–Ј—Г IP –∞–і—А–µ—Б–Њ–≤ ¬ї VMmanager:

–∞–і—А–µ—Б - –≤–∞—И Failover Ipv4

–Љ–∞—Б–Ї–∞ - 255.255.255.0

—И–ї—О–Ј - –≤–∞—И Failover Ipv4

VMmanager —Б—А–∞–Ј—Г –Ј–∞–є–Љ–µ—В —Н—В–Њ—В –Њ–і–Є–љ –∞–і—А–µ—Б –і–ї—П —И–ї—О–Ј–∞. –Т—Л–і–µ–ї–Є—В–µ –µ–≥–Њ –Є –љ–∞–ґ–Љ–Є—В–µ –Є–Ї–Њ–љ–Ї—Г ¬Ђ–Р–і—А–µ—Б–∞¬ї –≤ –≤–µ—А—Е–љ–µ–Љ –Љ–µ–љ—О, –њ–µ—А–µ–є–і–Є—В–µ –≤ –љ–µ–≥–Њ –Є –Њ—Б–≤–Њ–±–Њ–і–Є—В–µ –∞–і—А–µ—Б, –љ–∞–ґ–∞–≤ ¬Ђ–£–і–∞–ї–Є—В—М¬ї. –Я–Њ—Б–ї–µ —Н—В–Њ–≥–Њ –∞–і—А–µ—Б –Љ–Њ–ґ–љ–Њ –Є—Б–њ–Њ–ї—М–Ј–Њ–≤–∞—В—М –і–ї—П —Б–Њ–Ј–і–∞–љ–Є—П –≤–Є—А—В—Г–∞–ї—М–љ–Њ–є –Љ–∞—И–Є–љ—Л –Ї–∞–Ї –Є–Ј —И–∞–±–ї–Њ–љ–∞ –Ю–°, —В–∞–Ї –Є –Є–Ј ISO-–Њ–±—А–∞–Ј–∞. –Ґ–µ—Б—В–Є—А–Њ–≤–∞–ї–Њ—Б—М –љ–∞ —И–∞–±–ї–Њ–љ–∞—Е CentOS-6-amd64 –Є Debian-7 –Є–Ј —А–µ–њ–Њ–Ј–Є—В–Њ—А–Є—П ISPsystem + ISO Debian-8 (–Ј–∞–≥—А—Г–Ј–Ї–∞ —Б –Њ—Д–Є—Ж–Є–∞–ї—М–љ–Њ–≥–Њ —Б–∞–є—В–∞). –Я—А–Є —Б–Њ–Ј–і–∞–љ–Є–Є –≤–Є—А—В—Г–∞–ї—М–љ–Њ–є –Љ–∞—И–Є–љ—Л –Њ–±—П–Ј–∞—В–µ–ї—М–љ–Њ —Г–Ї–∞–Ј—Л–≤–∞–µ–Љ –≤ —Б–Њ–Њ—В–≤–µ—В—Б—В–≤—Г—О—Й–µ–Љ –њ–Њ–ї–µ MAC, –њ–Њ–ї—Г—З–µ–љ–љ—Л–є –≤–Љ–µ—Б—В–µ —Б –∞–і—А–µ—Б–Њ–Љ –Њ—В –њ—А–Њ–≤–∞–є–і–µ—А–∞. –Я–Њ—Б–ї–µ —Г—Б—В–∞–љ–Њ–≤–Ї–Є –≤–Є—А—В—Г–∞–ї—М–љ–∞—П –Љ–∞—И–Є–љ–∞ –і–Њ–ї–ґ–љ–∞ –±—Л—В—М —Б—А–∞–Ј—Г –і–Њ—Б—В—Г–њ–љ–∞ –Є–Ј —Б–µ—В–Є. –Я—А–Є–Љ–µ—А –Ї–Њ–љ—Д–Є–≥—Г—А–∞—Ж–Є–Є —В–∞–Ї–Њ–є VM:

[root@sedna ~]# ifconfig

eth0 Link encap:Ethernet HWaddr 02:00:00:E4:58:ED

inet addr:46.105.62.201 Bcast:46.105.62.255 Mask:255.255.255.0

inet6 addr: fe80::ff:fee4:58ed/64 Scope:Link

UP BROADCAST RUNNING MULTICAST MTU:1500 Metric:1

RX packets:39056 errors:0 dropped:0 overruns:0 frame:0

TX packets:28719 errors:0 dropped:0 overruns:0 carrier:0

collisions:0 txqueuelen:1000

RX bytes:2681121 (2.5 MiB) TX bytes:1355282 (1.2 MiB)

/etc/sysconfig/network-scripts/ifcfg-eth0

DEVICE="eth0"

BOOTPROTO="static"

DNS1="8.8.8.8"

GATEWAY="46.105.62.201"

HWADDR="02:00:00:E4:58:ED"

IPADDR="46.105.62.201"

NETMASK="255.255.255.0"

NM_CONTROLLED="yes"

ONBOOT="yes"

TYPE="Ethernet"

–≥–і–µ 02:00:00:e4:58:ed вАФ Vitrual MAC, –њ—А–Є—Б–≤–Њ–µ–љ–љ—Л–є –њ—А–Є –Ј–∞–Ї–∞–Ј–µ –∞–і—А–µ—Б—Г 46.105.62.201 –Ф–Њ–Ї—Г–Љ–µ–љ—В–∞—Ж–Є—П –і–∞—В–∞-—Ж–µ–љ—В—А–∞ —А–µ–Ї–Њ–Љ–µ–љ–і—Г–µ—В –≤—Б–µ–≥–і–∞ –Є—Б–њ–Њ–ї—М–Ј–Њ–≤–∞—В—М –Љ–∞—Б–Ї—Г 255.255.255.255. –Т—Л –Љ–Њ–ґ–µ—В–µ –Є–Ј–Љ–µ–љ–Є—В—М –Љ–∞—Б–Ї—Г –≤—А—Г—З–љ—Г—О –њ–Њ—Б–ї–µ —Б–Њ–Ј–і–∞–љ–Є—П –≤–Є—А—В—Г–∞–ї—М–љ–Њ–є –Љ–∞—И–Є–љ—Л. –Ю–±—А–∞—Й–∞–µ–Љ –≤–∞—И–µ –≤–љ–Є–Љ–∞–љ–Є–µ –љ–∞ —В–Њ, —З—В–Њ –њ–Њ –≤—Б–µ–Љ –≤–Њ–њ—А–Њ—Б–∞–Љ, –Ї–∞—Б–∞—О—Й–Є–Љ—Б—П –Љ–∞—А—И—А—Г—В–Є–Ј–∞—Ж–Є–Є, –љ–µ–Њ–±—Е–Њ–і–Є–Љ–Њ –Њ–±—А–∞—Й–∞—В—М—Б—П –Ї –њ—А–Њ–≤–∞–є–і–µ—А—Г.

2) –Т–Є—А—В—Г–∞–ї—М–љ–∞—П –Љ–∞—И–Є–љ–∞ —Б –њ—А–Є–≤–∞—В–љ—Л–Љ –∞–і—А–µ—Б–Њ–Љ (—Б —В–Є–њ–Њ–Љ NAT): –Я—А–Є —Б–Њ–Ј–і–∞–љ–Є–Є –≤–Є—А—В—Г–∞–ї—М–љ–Њ–є –Љ–∞—И–Є–љ—Л —В–∞–Ї–Њ–≥–Њ —В–Є–њ–∞ –Њ–љ–∞ –±—Г–і–µ—В –Є–Љ–µ—В—М –і–Њ—Б—В—Г–њ –≤ —Б–µ—В—М, –љ–Њ –љ–µ –±—Г–і–µ—В –і–Њ—Б—В—Г–њ–љ–∞ —Б–љ–∞—А—Г–ґ–Є. –Ш–Ј–Љ–µ–љ–Є—В—М —Н—В–Њ –Љ–Њ–ґ–љ–Њ —Б –њ–Њ–Љ–Њ—Й—М—О –њ—А–∞–≤–Є–ї —Д–Њ—А–≤–∞—А–і–Є–љ–≥–∞: –°–і–µ–ї–∞–µ–Љ VM c –њ—А–Є–≤–∞—В–љ—Л–Љ –∞–і—А–µ—Б–Њ–Љ –і–Њ—Б—В—Г–њ–љ–Њ–є –Є–Ј —Б–µ—В–Є:

–Э–∞ —Е–Њ—Б—В-–љ–Њ–і–µ –Њ—В–Ї—А–Њ–µ–Љ –ї—О–±–Њ–є —Б–≤–Њ–±–Њ–і–љ—Л–є –њ–Њ—А—В, –Ї–Њ—В–Њ—А—Л–є –±—Г–і–µ—В –Є—Б–њ–Њ–ї—М–Ј–Њ–≤–∞—В—М—Б—П –і–ї—П —Д–Њ—А–≤–∞—А–і–Є–љ–≥–∞ –Є –і–Њ–±–∞–≤–Є—В—М –њ—А–∞–≤–Є–ї–Њ –і–ї—П —А–µ–і–Є—А–µ–Ї—В–∞:

iptables -A INPUT -p udp --dport 1022 -j ACCEPT

iptables -A INPUT -p tcp --dport 1022 -j ACCEPT

iptables -t nat -A PREROUTING -i vmbr0 -p tcp --dport 1022 -j DNAT --to 10.0.0.1:22

–У–і–µ --dport вАФ –њ–Њ—А—В –љ–∞ —Е–Њ—Б—В-–љ–Њ–і–µ, –Ї–Њ—В–Њ—А—Л–є –±—Г–і–µ—В –Є—Б–њ–Њ–ї—М–Ј–Њ–≤–∞—В—М—Б—П –і–ї—П –њ–Њ–ї—Г—З–µ–љ–Є—П –Ј–∞–њ—А–Њ—Б–Њ–≤, :22 вАФ –њ–Њ—А—В, –Ї–Њ—В–Њ—А—Л–є —П–≤–ї—П–µ—В—Б—П —Ж–µ–ї—М—О –і–ї—П –Ј–∞–њ—А–Њ—Б–∞.

–°–Њ–Њ—В–≤–µ—В—Б—В–≤–µ–љ–љ–Њ, –Ј–∞–њ—А–Њ—Б –і–ї—П –і–Њ—Б—В—Г–њ–∞ –њ–Њ ssh –љ–∞ —В–∞–Ї—Г—О VM –±—Г–і–µ—В –≤—Л–≥–ї—П–і–µ—В—М –Ї–∞–Ї: ssh root@94.23.209.138 -p 1022

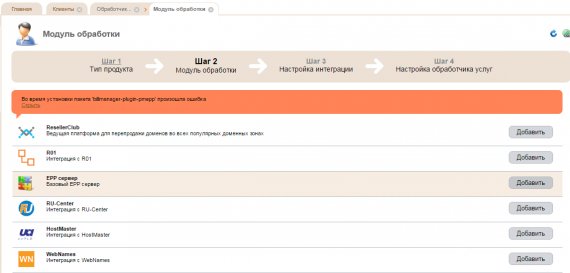

–Я–Њ –∞–љ–∞–ї–Њ–≥–Є–Є –Њ—В–Ї—А—Л–≤–∞–µ–Љ –і–Њ—Б—В—Г–њ –≤ ISPmanager

iptables -t nat -A PREROUTING -i vmbr0 -p tcp --dport 1048 -j DNAT --to 10.0.0.1:1500