–С–µ—Б–њ–ї–∞—В–љ—Л–є –Њ–±–ї–∞—З–љ—Л–є PHP-MySQL —Е–Њ—Б—В–Є–љ–≥ –і–ї—П –љ–µ–±–Њ–ї—М—И–Њ–≥–Њ —Б–∞–є—В–∞ –љ–∞ –Њ—Б–љ–Њ–≤–µ Amazon AWS

–Ф–ї—П –љ–∞—И–Є—Е —Ж–µ–ї–µ–є –≤–њ–Њ–ї–љ–µ —Е–≤–∞—В–Є—В PHP, MySQL –Є –і–Њ—Б—В—Г–њ–∞ –њ–Њ FTP.

–Ф–ї—П —А–µ—И–µ–љ–Є—П —Н—В–Њ–є –Ј–∞–і–∞—З–Є –Є–і–µ–∞–ї—М–љ–Њ –њ–Њ–і—Е–Њ–і–Є—В –Т–µ–± —Б–µ—А–≤–Є—Б –Њ—В –Р–Љ–∞–Ј–Њ–љ–∞ –≤ –Ї–Њ—В–Њ—А–Њ–Љ —Г–і–Є–≤–Є—В–µ–ї—М–љ—Л–Љ –Њ–±—А–∞–Ј–Њ–Љ —Б–Њ—З–µ—В–∞–µ—В—Б—П —Б–њ–Њ—Б–Њ–±–љ–Њ—Б—В—М –≤—Л–і–µ—А–ґ–Є–≤–∞—В—М –±–Њ–ї—М—И–Є–µ –љ–∞–≥—А—Г–Ј–Ї–Є —Б –±–µ—Б–њ–ї–∞—В–љ—Л–Љ –њ–∞–Ї–µ—В–Њ–Љ —А–µ—Б—Г—А—Б–Њ–≤ –љ–∞ –њ–µ—А–≤—Л–є –≥–Њ–і –њ–Њ—Б–ї–µ —А–µ–≥–Є—Б—В—А–∞—Ж–Є–Є. –Т –±–µ—Б–њ–ї–∞—В–љ—Л–є –њ–∞–Ї–µ—В –≤—Е–Њ–і–Є—В –Љ–љ–Њ–≥–Њ —З–µ–≥–Њ, –љ–Њ –≤ –і–∞–љ–љ—Л–є –Љ–Њ–Љ–µ–љ—В –љ–∞—Б –±—Г–і—Г—В –Є–љ—В–µ—А–µ—Б–Њ–≤–∞—В—М:

–Я–µ—А–µ–і —В–µ–Љ –Ї–∞–Ї –≤–±–Є–≤–∞—В—М –і–∞–љ–љ—Л–µ –Ї—А–µ–і–Є—В–љ–Њ–є –Ї–∞—А—В—Л, –љ—Г–ґ–љ–Њ —Г–±–µ–і–Є—В—М—Б—П —З—В–Њ –њ–Њ –љ–µ–є –і–Њ—Б—В—Г–њ–љ–Њ –і–ї—П —Б–љ—П—В–Є—П –Љ–Є–љ–Є–Љ—Г–Љ 85—А –і–ї—П Mastercard –Є 75—А –і–ї—П Visa. –Т –Ј–∞–≤–Є—Б–Є–Љ–Њ—Б—В–Є –Њ—В —А–µ–≥–Є–Њ–љ–∞ –Є —В–Є–њ–∞ –Ї—А–µ–і–Є—В–љ–Њ–є –Ї–∞—А—В—Л –≤ –Ї–Њ–љ—Ж–µ –њ—А–Њ—Ж–µ—Б—Б–∞ —А–µ–≥–Є—Б—В—А–∞—Ж–Є–Є –љ–∞—Б –Љ–Њ–≥—Г—В –њ–Њ–њ—А–Њ—Б–Є—В—М –њ–Њ–і—В–≤–µ—А–і–Є—В—М —Б–≤–Њ–є —Б–Њ—В–Њ–≤—Л–є —В–µ–ї–µ—Д–Њ–љ. –Ґ—Г—В –њ—А–∞–≤–Є–ї 3 вАФ –≤–њ–Є—Б—Л–≤–∞—В—М –љ–Њ–Љ–µ—А –љ—Г–ґ–љ–Њ –±–µ–Ј –≤–Њ—Б—М–Љ–µ—А–Ї–Є –Є –Ї–Њ–і–∞ —Б—В—А–∞–љ—Л (10 —Ж–Є—Д—А), –љ–µ –Ј–∞–±—Л–≤–∞—В—М –њ—А–∞–≤–Є–ї—М–љ–Њ –≤—Л–±–Є—А–∞—В—М —Б—В—А–∞–љ—Г –Є –љ–∞—З–Є–љ–∞—В—М –≤–≤–Њ–і–Є—В—М –Ї–Њ–і —Б –Ї–ї–∞–≤–Є–∞—В—Г—А—Л —В–Њ–ї—М–Ї–Њ –њ–Њ—Б–ї–µ —В–Њ–≥–Њ –Ї–∞–Ї —Б–Є–љ—В–µ–Ј–Є—А–Њ–≤–∞–љ–љ–∞—П —В–µ–ї–µ—Д–Њ–љ–љ–∞—П –±–∞—А—Л—И–љ—П –њ–µ—А–µ—Б—В–∞–љ–µ—В –≥–Њ–≤–Њ—А–Є—В—М –Є –Ј–∞—В–∞–Є—В—Б—П –≤ –Њ–ґ–Є–і–∞–љ–Є–Є. –Х—Б–ї–Є –њ–Њ–і—В–≤–µ—А–і–Є—В—М –љ–µ –њ–Њ–њ—А–Њ—Б—П—В, –Ј–љ–∞—З–Є—В –Р–Љ–∞–Ј–Њ–љ—Г –Њ—З–µ–љ—М –њ–Њ–љ—А–∞–≤–Є–ї–∞—Б—М –≤–∞—И–∞ –Ї—А–µ–і–Є—В–Ї–∞ –Є —Г –љ–Є—Е –µ—Й–µ –µ—Й–µ –љ–µ –±—Л–ї–Њ –њ—А–Њ–±–ї–µ–Љ —Б –њ–Њ–ї—М–Ј–Њ–≤–∞—В–µ–ї—П–Љ–Є –Є–Ј –≤–∞—И–µ–≥–Њ –і–Є–∞–њ–∞–Ј–Њ–љ–∞ –∞–і—А–µ—Б–Њ–≤. –Э–Њ –њ–Њ—Б–Ї–Њ–ї—М–Ї—Г –љ–∞—Б –±–Њ–ї—М—И–µ –≤—Б–µ–≥–Њ –Є–љ—В–µ—А–µ—Б—Г–µ—В —Б–µ—А–≤–Є—Б EC2 (–і–ї—П –Ї–Њ—В–Њ—А–Њ–≥–Њ –≤–µ—А–Є—Д–Є–Ї–∞—Ж–Є—П –Њ–±—П–Ј–∞—В–µ–ї—М–љ–∞), —В–Њ –њ–Њ–і—В–≤–µ—А–ґ–і–∞—В—М 4 —Ж–Є—Д—А—Л –њ–Њ —В–µ–ї–µ—Д–Њ–љ—Г –њ—А–Є–і–µ—В—Б—П –≤ –ї—О–±–Њ–Љ —Б–ї—Г—З–∞–µ. –Я–Њ—Б–ї–µ —А–µ–≥–Є—Б—В—А–∞—Ж–Є–Є —Б –Ї–∞—А—В—Л —Б–љ–Є–Љ—Г—В 1 –і–Њ–ї–ї–∞—А (–Є –њ–Њ—В–Њ–Љ –µ–≥–Њ –љ–µ –≤–µ—А–љ—Г—В) –Є —Б—А–∞–Ј—Г –њ—А–µ–і–Њ—Б—В–∞–≤—П—В –і–Њ—Б—В—Г–њ –Ї —Б–µ—А–≤–Є—Б—Г —Е—А–∞–љ–µ–љ–Є—П —Д–∞–є–ї–Њ–≤ S3 –Є –Ї —И–Є–Ї–∞—А–љ–Њ–є –Ї–Њ–љ—Б–Њ–ї–Є —Г–њ—А–∞–≤–ї–µ–љ–Є—П

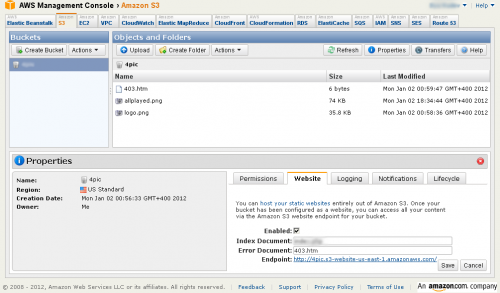

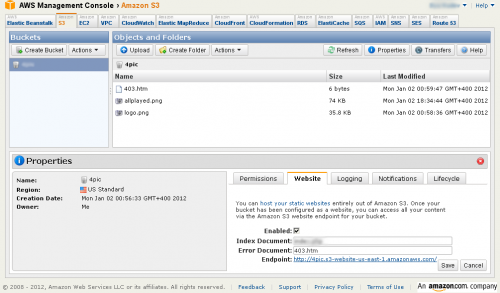

–Ъ —Б–ї–Њ–≤—Г —Б–Ї–∞–Ј–∞—В—М, —Б —Б–∞–Љ–Њ–≥–Њ –љ–∞—З–∞–ї–∞ –≤—Б–µ –Ї–∞—А—В–Є–љ–Ї–Є –Є–Ј —Н—В–Њ–≥–Њ —Б–Њ–Њ–±—Й–µ–љ–Є—П –ї–µ–ґ–∞–ї–Є –Є–Љ–µ–љ–љ–Њ –љ–∞ —Б–µ—А–≤–Є—Б–µ S3 –Є 5–У–± –Љ–µ—Б—В–∞ –љ–∞ –љ–µ–Љ —В–Њ–ґ–µ –≤—Е–Њ–і—П—В –≤ –±–µ—Б–њ–ї–∞—В–љ—Л–є –≥–Њ–і–Њ–≤–Њ–є –њ–∞–Ї–µ—В (–љ–Њ –±–µ—Б–њ–ї–∞—В–љ—Л–є –ї–Є–Љ–Є—В –Ї–Њ–љ—З–Є–ї—Б—П –Љ–µ–љ—М—И–µ —З–µ–Љ –Ј–∞ —Б—Г—В–Ї–Є). –Э–∞ S3 –Љ–Њ–ґ–љ–Њ —Б–Њ–Ј–і–∞—В—М –Ї–Њ—А–Ј–Є–љ—Г (Create Bucket), –≤–Ї–ї—О—З–Є—В—М –≥–∞–ї–Ї—Г Enabled –љ–∞ –≤–Ї–ї–∞–і–Ї–µ Website –Є –ї–µ–≥–Ї–Њ –Њ—А–≥–∞–љ–Є–Ј–Њ–≤–∞—В—М —Е—А–∞–љ–Є–ї–Є—Й–µ —Д–∞–є–ї–Њ–≤. –Э–∞–њ—А–Є–Љ–µ—А, –µ—Б–ї–Є –љ–∞–Ј–≤–∞—В—М –Ї–Њ—А–Ј–Є–љ—Г —Б–ї–Њ–≤–Њ–Љ test86 –Є –њ–Њ–ї–Њ–ґ–Є—В—М –≤ –љ–µ–µ —Д–∞–є–ї t–µst85.7z, —В–Њ –Є–Ј –±—А–∞—Г–Ј–µ—А–∞ –Њ–љ –±—Г–і–µ—В –≤–Є–і–µ–љ –њ–Њ –∞–і—А–µ—Б–∞–Љ test86.s3.amazonaws.com/t–µst85.7z –Є s3.amazonaws.com/test86/t–µst85.7z. –Ю–±—А–∞—В–Є—В–µ –≤–љ–Є–Љ–∞–љ–Є–µ, —З—В–Њ –±–µ–Ј –Є–Ј–Љ–µ–љ–µ–љ–Є—П –і–Њ–њ–Њ–ї–љ–Є—В–µ–ї—М–љ—Л—Е –Њ–њ—Ж–Є–є –њ—А–Є –Ј–∞–≥—А—Г–Ј–Ї–µ, —Д–∞–є–ї—Л —Б–Љ–Њ–ґ–µ—В —Г–≤–Є–і–µ—В—М —В–Њ–ї—М–Ї–Њ –≤–ї–∞–і–µ–ї–µ—Ж —Н—В–Њ–є –Ї–Њ—А–Ј–Є–љ—Л. –І—В–Њ–±—Л –Њ—В–Ї—А—Л—В—М –і–Њ—Б—В—Г–њ –Ї –њ—А–Њ—Б–Љ–Њ—В—А—Г –Њ–і–љ–Њ–≥–Њ –Є–ї–Є –љ–µ—Б–Ї–Њ–ї—М–Ї–Є—Е —Д–∞–є–ї–Њ–≤ –љ—Г–ґ–љ–Њ –≤—Л–і–µ–ї–Є—В—М –Є—Е –Є –≤—Л–±—А–∞—В—М –≤ –Љ–µ–љ—О Actions/Make Public. –Ъ—А–Њ–Љ–µ S3 —Г –Р–Љ–∞–Ј–Њ–љ–∞ –µ—Б—В—М –µ—Й–µ –Љ–∞—Б—Б–∞ –Є–љ—В–µ—А–µ—Б–љ—Л—Е —Б–µ—А–≤–Є—Б–Њ–≤, –љ–Њ —А–µ—З—М —Б–µ–≥–Њ–і–љ—П –њ–Њ–є–і–µ—В —В–Њ–ї—М–Ї–Њ –Њ EC2.

–∞ —Б –Ї–∞—А—В—Л —Б–њ–Є—И–µ—В—Б—П –µ—Й–µ –Њ–і–Є–љ –і–Њ–ї–ї–∞—А.

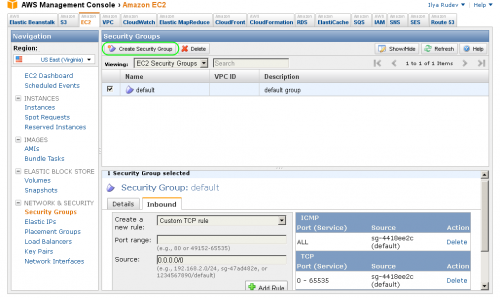

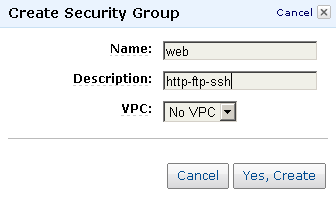

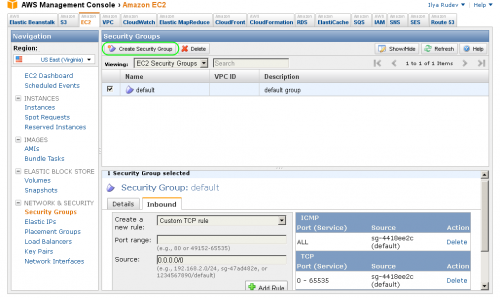

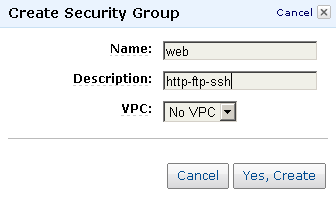

–Є –љ–∞–Ј–Њ–≤–µ–Љ –µ–µ, –љ–∞–њ—А–Є–Љ–µ—А, web.

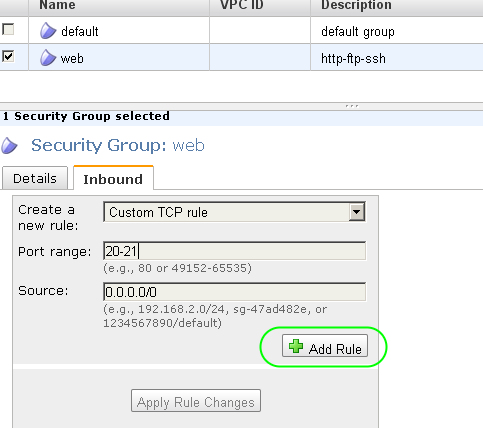

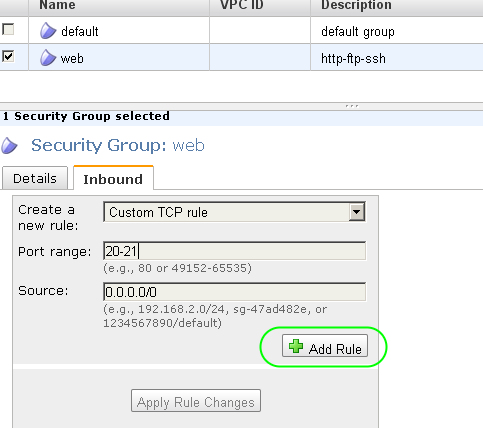

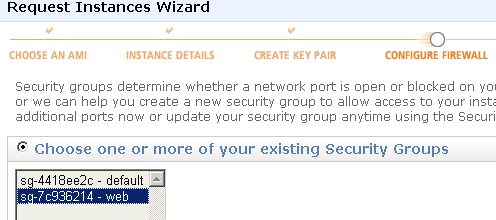

–Я–Њ—Б–ї–µ —Б–Њ–Ј–і–∞–љ–Є—П –і–Њ–±–∞–≤–Є–Љ –љ–µ—Б–Ї–Њ–ї—М–Ї–Њ –њ—А–∞–≤–Є–ї –≤ –Ј–∞–Ї–ї–∞–і–Ї–µ Inbound

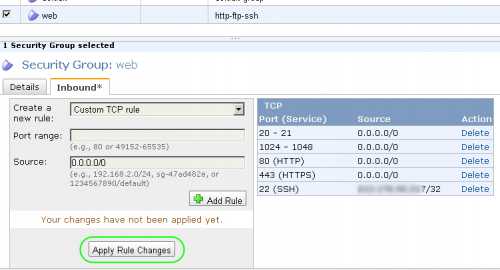

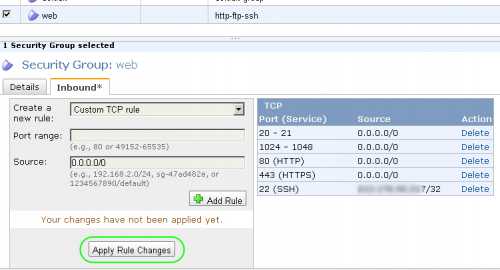

–Я–Њ –∞–љ–∞–ї–Њ–≥–Є–Є –і–Њ–±–∞–≤–Є–Љ –і–ї—П –Њ–±—Й–µ–≥–Њ –і–Њ—Б—В—Г–њ–∞ (Source: 0.0.0.0/0), –Ї –њ–Њ—А—В–∞–Љ 20-21, TCP –њ–Њ—А—В—Л 1024-1048, HTTP –Є HTTPS. –†–∞–Ј—А–µ—И–∞—В—М –і–Њ—Б—В—Г–њ –њ–Њ SSH —Б –ї—О–±–Њ–≥–Њ –∞–і—А–µ—Б–∞ —П –±—Л –њ–Њ–Њ—Б—В–µ—А–µ–≥—Б—П, –њ–Њ—Н—В–Њ–Љ—Г –ї—Г—З—И–µ –≤–њ–Є—Б–∞—В—М –≤ —Б—В—А–Њ–Ї—Г Source: –Є–ї–Є —Б–≤–Њ–є —Б—В–∞—В–Є—З–µ—Б–Ї–Є–є IP –Є–ї–Є –њ–Њ–і—Б–µ—В—М —Б–≤–Њ–µ–≥–Њ –њ—А–Њ–≤–∞–є–і–µ—А–∞ (—З—В–Њ-–љ–Є–±—Г–і—М —В–Є–њ–∞ 211.207.171.0/24). –Т —А–µ–Ј—Г–ї—М—В–∞—В–µ –і–Њ–ї–ґ–љ–Њ –њ–Њ–ї—Г—З–Є—В—Б—П —З—В–Њ-—В–Њ –њ–Њ—Е–Њ–ґ–µ–µ –љ–∞

–©–µ–ї–Ї–∞–µ–Љ –љ–∞ Apply Rule Changes –Є –њ–µ—А–µ—Е–Њ–і–Є–Љ –Ї —Б–ї–µ–і—Г—О—Й–µ–Љ—Г —Н—В–∞–њ—Г.

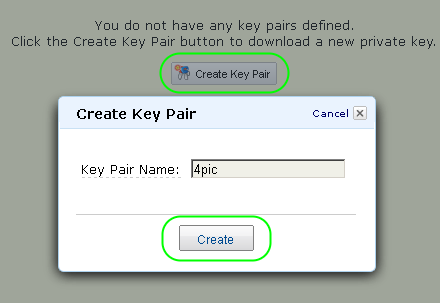

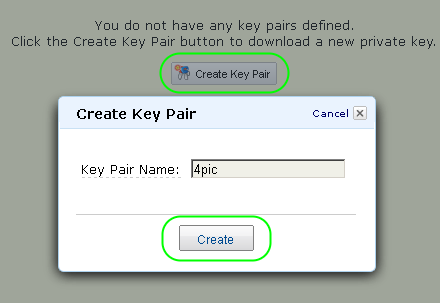

–Ф–ї—П –≥–µ–љ–µ—А–∞—Ж–Є–Є –Ї–ї—О—З–µ–є –≤—Л–±–Є—А–∞–µ–Љ Key Pairs –≤ –Љ–µ–љ—О –Є –і–∞–≤–Є–Љ –њ–∞—А—Г –Ї–љ–Њ–њ–Њ–Ї.

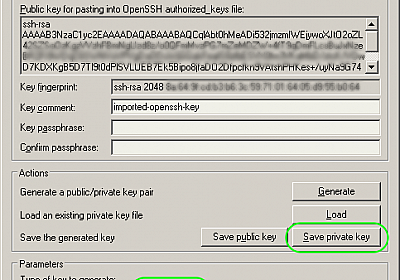

–°–µ—А–≤–µ—А –љ–µ–Љ–љ–Њ–≥–Њ –њ–Њ–і—Г–Љ–∞–µ—В –Є –Њ—В–і–∞—Б—В –љ–∞–Љ –Ї–ї—О—З–µ–≤–Њ–є .pem —Д–∞–є–ї, –Ї–Њ—В–Њ—А—Л–є –љ—Г–ґ–љ–Њ –±–µ—А–µ–ґ–љ–Њ —Б–њ—А—П—В–∞—В—М –≤ –љ–∞–і–µ–ґ–љ–Њ–Љ –Љ–µ—Б—В–µ –Є –љ–Є–Ї–Њ–Љ—Г –љ–µ –њ–Њ–Ї–∞–Ј—Л–≤–∞—В—М.

–°–Њ–≥–ї–∞—Б–Є–Љ—Б—П –љ–∞ Classic Wizard.

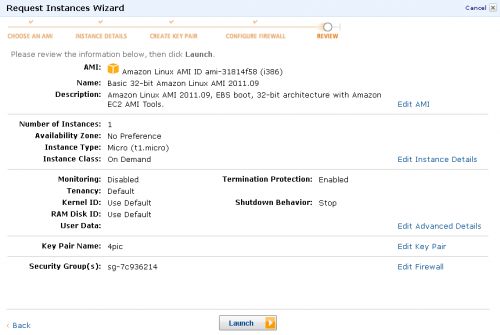

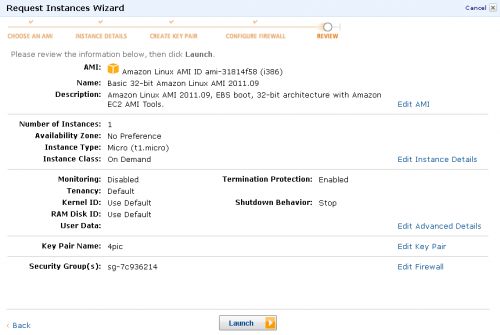

–Э–∞—И –≤—Л–±–Њ—А —Н—В–Њ 32-x –Є–ї–Є 64-—Е –±–Є—В–љ—Л–є Amazon Linux AMI.

–Ю—Б—В–∞–≤–ї—П–µ–Љ –≤—Б–µ —Г—Б—В–∞–љ–Њ–≤–Ї–Є –њ–Њ —Г–Љ–Њ–ї—З–∞–љ–Є—О.

–Т–Ї–ї—О—З–∞–µ–Љ –Ј–∞—Й–Є—В—Г –Њ—В —Г–і–∞–ї–µ–љ–Є—П.

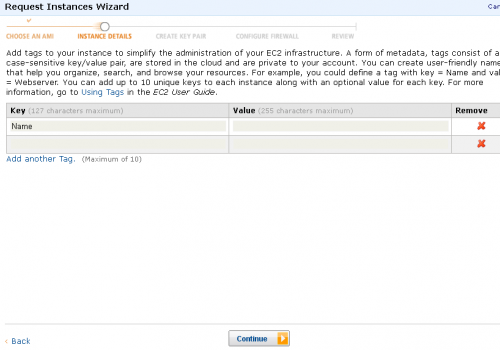

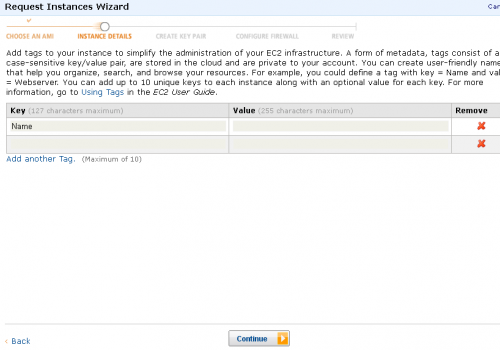

–Ґ–µ–≥–Є –≤–±–Є–≤–∞—В—М –љ–µ –Њ–±—П–Ј–∞—В–µ–ї—М–љ–Њ.

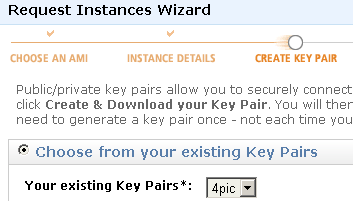

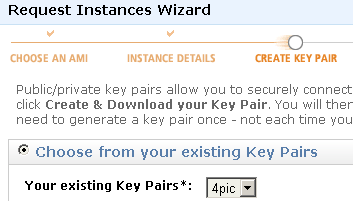

–С—Г–і–µ–Љ –Є—Б–њ–Њ–ї—М–Ј–Њ–≤–∞—В—М —Г–ґ–µ —Б–≥–µ–љ–µ—А–Є—А–Њ–≤–∞–љ–љ—Л–µ –Ї–ї—О—З–Є.

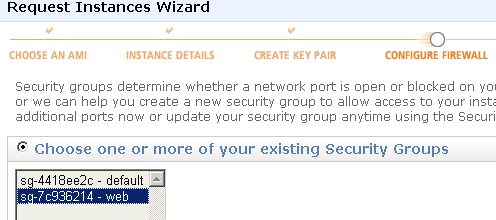

–Т –Ї–Њ–љ—Д–Є–≥—Г—А–∞—Ж–Є–Є —Д–∞–µ—А–≤–Њ–ї–∞ –Њ—Б—В–∞–≤–ї—П–µ–Љ —В–Њ–ї—М–Ї–Њ Security Group –Є–љ–і–µ–Ї—Б-web.

–Я—А–Њ–≤–µ—А—П–µ–Љ —Г—Б—В–∞–љ–Њ–≤–Ї–Є –Є –Ј–∞–њ—Г—Б–Ї–∞–µ–Љ.

–Я–Њ—Б–ї–µ –Ј–∞–њ—Г—Б–Ї–∞ –≤ —Б–њ–Є—Б–Ї–µ Instances –њ–Њ—П–≤–Є—В—Б—П –љ–∞—И –Љ–Є–Ї—А–Њ-—Б–µ—А–≤–µ—А.

–Ш —В—Г—В –ґ–µ –њ—А–Є—Б–≤–∞–Є–≤–∞–µ–Љ –µ–≥–Њ –љ–∞—И–µ–Љ—Г –Ј–∞–њ—Г—Й–µ–љ–љ–Њ–Љ—Г —Б–µ—А–≤–µ—А—Г.

–Ю–±—А–∞—В–Є—В–µ –≤–љ–Є–Љ–∞–љ–Є–µ —З—В–Њ —А–µ–Ј–µ—А–≤–Є—А–Њ–≤–∞–љ–Є–µ –љ–µ–Ј–∞–Ї—А–µ–њ–ї–µ–љ–љ–Њ–≥–Њ –Ј–∞ —А–∞–±–Њ—В–∞—О—Й–Є–Љ —Б–µ—А–≤–µ—А–Њ–Љ IP –∞–і—А–µ—Б–∞ –љ–µ –≤—Е–Њ–і–Є—В –≤ –±–µ—Б–њ–ї–∞—В–љ—Л–є –њ–∞–Ї–µ—В. –Ч–∞ —Н—В–Њ –њ—А–Є–і–µ—В—Б—П –њ–ї–∞—В–Є—В—М –њ–Њ —Ж–µ–љ—В—Г –≤ —З–∞—Б. –Ъ–∞–Ї —В–Њ–ї—М–Ї–Њ IP –њ—А–Є—Б–≤–∞–Є–≤–∞–µ—В—Б—П –Ј–∞–њ—Г—Й–µ–љ–љ–Њ–Љ—Г —Б–µ–≤–µ—А—Г, –Њ–љ —В—Г—В –ґ–µ —Б—В–∞–љ–Њ–≤–Є—В—Б—П –±–µ—Б–њ–ї–∞—В–љ—Л–Љ.

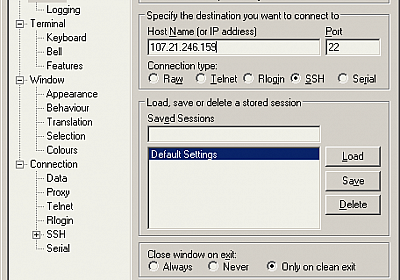

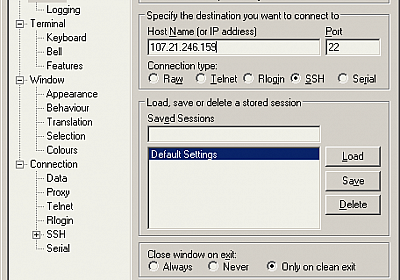

–Т –љ–∞—И–µ–Љ –њ—А–Є–Љ–µ—А–µ –Р–Љ–∞–Ј–Њ–љ –≤—Л–і–∞–ї —Б–µ—А–≤–µ—А—Г –∞–і—А–µ—Б 107.21.246.159 –Є –≤ –і–∞–ї—М–љ–µ–є—И–µ–Љ –Љ—Л –µ–≥–Њ –±—Г–і–µ–Љ —З–∞—Б—В–Њ –Є—Б–њ–Њ–ї—М–Ј–Њ–≤–∞—В—М, –љ–Њ –≤ –≤–∞—И–µ–Љ —Б–ї—Г—З–∞–µ –≤–Њ –≤—Б–µ—Е –і–µ–є—Б—В–≤–Є—П—Е –Є –Ї–Њ–Љ–∞–љ–і–∞—Е –µ–≥–Њ –љ—Г–ґ–љ–Њ –±—Г–і–µ—В –Ј–∞–Љ–µ–љ—П—В—М –љ–∞ –∞–і—А–µ—Б, –Ї–Њ—В–Њ—А—Л–є –≤—Л–і–∞–ї–Є –ї–Є—З–љ–Њ –≤–∞–Љ.

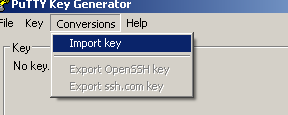

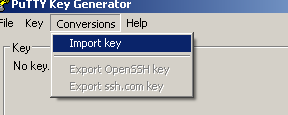

–Ш–Ј –∞—А—Е–Є–≤–∞ –љ–∞–Љ –≤ –њ–µ—А–≤—Г—О –Њ—З–µ—А–µ–і—М –њ–Њ–љ–∞–і–Њ–±–Є—В—Б—П puttygen.exe. –Ч–∞–њ—Г—Б–Ї–∞–µ–Љ, –≤—Л–±–Є—А–∞–µ–Љ Conversions/Import key.

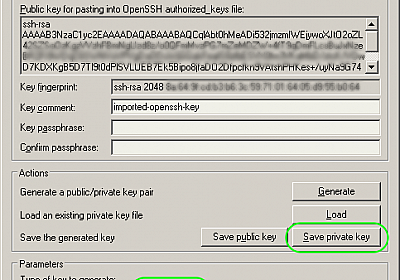

–Є –њ–µ—А–µ—Б–Њ—Е—А–∞–љ—П–µ–Љ –њ—А–Є–≤–∞—В–љ—Л–є –Ї–µ–є –Ї–∞–Ї SSH2 RSA .ppk —Д–∞–є–ї. –Э–∞ —Н—В–Њ–Љ —Н—В–∞–њ–µ –љ–µ –њ–Њ–Љ–µ—И–∞–µ—В –Ї–∞–Ї —Б–ї–µ–і—Г–µ—В –Ј–∞–њ–∞—А–Њ–ї–Є—В—М –Ї–ї—О—З.

–Я–Њ—Б–ї–µ —Н—В–Њ–≥–Њ –Ј–∞–њ—Г—Б–Ї–∞–µ–Љ putty.exe, –≤–±–Є–≤–∞–µ–Љ –љ–∞—И IP –≤ –њ–Њ–ї–µ Host Name.

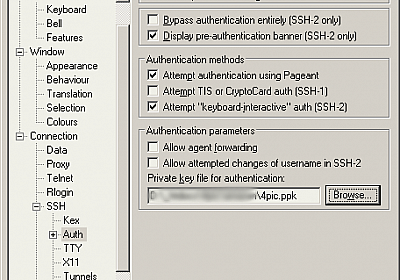

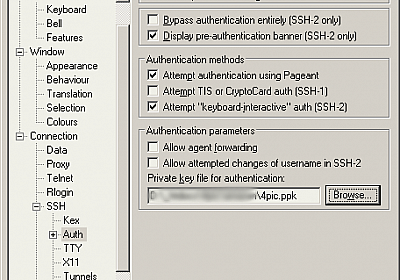

–≤ —А–∞–Ј–і–µ–ї–µ SSH-Auth —Г–Ї–∞–Ј—Л–≤–∞–µ–Љ –њ—Г—В—М –Ї .ppk –Ї–ї—О—З—Г.

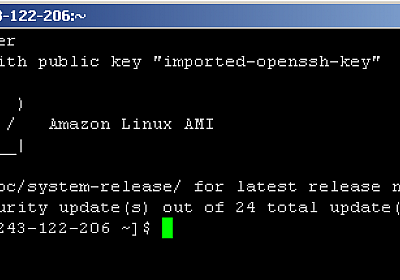

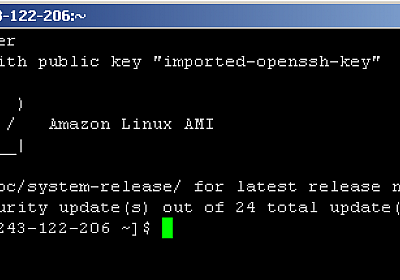

–Є –љ–∞–ґ–Є–Љ–∞–µ–Љ –Ї–љ–Њ–њ–Ї—Г Open. –Т –Њ–Ї–Њ—И–Ї–µ —В–µ—А–Љ–Є–љ–∞–ї–∞ –љ–µ –і–Њ–ї–ґ–љ–Њ –±—Л—В—М –љ–Є–Ї–∞–Ї–Є—Е —Б–Њ–Њ–±—Й–µ–љ–Є–є –Њ–± –Њ—И–Є–±–Ї–∞—Е, –∞ –≤ –њ—А–µ–і–ї–Њ–ґ–µ–љ–Є–µ:

–љ—Г–ґ–љ–Њ –≤–≤–µ—Б—В–Є ec2-user.

–Ґ–µ–њ–µ—А—М –±—Г–і–µ–Љ –љ–∞—Б—В—А–∞–Є–≤–∞—В—М –њ–Њ SSH.

–Я–Њ —Е–Њ–і—Г –љ–∞—Б—В—А–Њ–є–Ї–Є –Є–љ–Њ–≥–і–∞ –њ—А–Є–і–µ—В—Б—П –љ–∞–ґ–Є–Љ–∞—В—М –Ї–љ–Њ–њ–Ї—Г y —З—В–Њ–±—Л —Б–Њ–≥–ї–∞—И–∞—В—М—Б—П —Б –њ—А–µ–і–ї–Њ–ґ–µ–љ–Є—П–Љ–Є —Г—Б—В–∞–љ–Њ–≤–Є—В—М –≤—Б–µ –≤–Љ–µ—Б—В–µ —Б –Ј–∞–≤–Є—Б–Є–Љ–Њ—Б—В—П–Љ–Є. –Я–Њ—Б–ї–µ –≤–≤–Њ–і–∞ –Ї–∞–ґ–і–Њ–є –Ї–Њ–Љ–∞–љ–і—Л –љ—Г–ґ–љ–Њ –і–Њ–ґ–і–∞—В—М—Б—П –Њ–Ї–Њ–љ—З–∞–љ–Є—П —А–∞–±–Њ—В—Л –Є —В–Њ–ї—М–Ї–Њ –њ–Њ—В–Њ–Љ –≤–≤–Њ–і–Є—В—М —Б–ї–µ–і—Г—О—Й—Г—О.

–Т —Б–Є—Б—В–µ–Љ–µ –љ–∞–Љ –љ–µ –њ–Њ–Љ–µ—И–∞–µ—В –Ь–Є–і–љ–∞–є—В –Ъ–Њ–Љ–∞–љ–і–µ—А (—В–∞–Љ –±–Њ–ї–µ–µ –њ—А–Є–≤—Л—З–љ—Л–є –і–ї—П –Љ—Л—И–µ–≤–Њ–Ј–Њ–≤ —А–µ–і–∞–Ї—В–Њ—А):

–°–Њ–Ј–і–∞–і–Є–Љ –њ–Њ–ї—М–Ј–Њ–≤–∞—В–µ–ї—М—Б–Ї—Г—О –≥—А—Г–њ–њ—Г virtwww:

–Ф–Њ–±–∞–≤–Є–Љ –њ–Њ–ї—М–Ј–Њ–≤–∞—В–µ–ї–µ–є:

–Є –Ј–∞–і–∞–і–Є–Љ –њ–∞—А–Њ–ї–Є –њ–Њ—Б–ї–Њ–ґ–љ–µ–µ:

–Э–∞ –≤—Б—П–Ї–Є–є —Б–ї—Г—З–∞–є –µ—Й–µ —А–∞–Ј —Г—Б—В–∞–љ–Њ–≤–Є–Љ –њ—А–∞–≤–∞ –љ–∞ –Ї–∞—В–∞–ї–Њ–≥:

–Ґ–µ–њ–µ—А—М –љ–∞—И —Б–µ—А–≤–µ—А –њ–Њ–ї–љ–Њ—Б—В—М—О –≥–Њ—В–Њ–≤ –Ї —Г—Б—В–∞–љ–Њ–≤–Ї–µ —Б–µ—А–≤–Є—Б–Њ–≤.

–Ф–Њ–±–∞–≤–Є–Љ –µ–≥–Њ –≤ –∞–≤—В–Њ–Ј–∞–њ—Г—Б–Ї:

–Є –Ј–∞–њ—Г—Б—В–Є–Љ:

–Я–Њ—Б–ї–µ —Н—В–Њ–≥–Њ –Ј–∞–і–∞–і–Є–Љ –њ–∞—А–Њ–ї—М –њ–Њ–ї—М–Ј–Њ–≤–∞—В–µ–ї—О root:

–љ–µ –Ј–∞–±—Г–і—М—В–µ –≤–њ–Є—Б–∞—В—М —З—В–Њ-—В–Њ —Б–≤–Њ–µ –≤–Љ–µ—Б—В–Њ s10ZniYpar00L

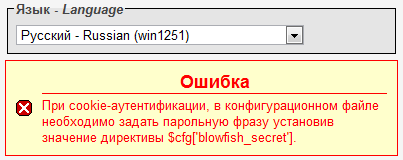

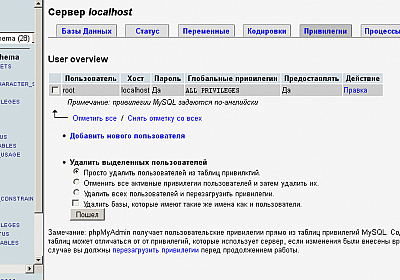

–Ч–∞–њ—А–µ—В–Є–Љ –њ–Њ–і–Ї–ї—О—З–µ–љ–Є–µ –Ї –±–∞–Ј–µ –±–µ–Ј –њ–∞—А–Њ–ї—П:

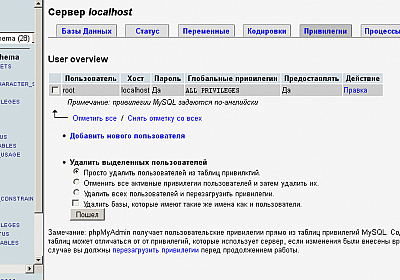

–Є –Њ–±–љ–Њ–≤–Є–Љ –њ—А–Є–≤–Є–ї–µ–≥–Є–Є:

–£–і–∞–ї–Є–Љ —В–µ—Б—В–Њ–≤—Г—О –±–∞–Ј—Г:

–Є –≤—Л–є–і–µ–Љ –Є–Ј –Ї–Њ–љ—Б–Њ–ї–Є —Г–њ—А–∞–≤–ї–µ–љ–Є—П MySQL —Б–µ—А–≤–µ—А–Њ–Љ:

–Ф–Њ–±–∞–≤–ї—П–µ–Љ –µ–≥–Њ –≤ –∞–≤—В–Њ–Ј–∞–њ—Г—Б–Ї –Є –њ—А–Њ–±—Г–µ–Љ –Ј–∞–њ—Г—Б—В–Є—В—М:

–†–µ–і–∞–Ї—В–Є—А—Г–µ–Љ –Ї–Њ–љ—Д–Є–≥—Г—А–∞—Ж–Є—О:

–Ш–Ј–Љ–µ–љ—П–µ–Љ –Ј–љ–∞—З–µ–љ–Є—П –њ–∞—А–∞–Љ–µ—В—А–Њ–≤:

–Ф–Њ–±–∞–≤–ї—П–µ–Љ –≤ –Ї–Њ–љ–µ—Ж —Д–∞–є–ї–∞:

–Э–µ –Ј–∞–±—Г–і—М—В–µ –≤–њ–Є—Б–∞—В—М —В—Г—В —Б–≤–Њ–є IP

–Ъ–љ–Њ–њ–Ї–Њ–є F2 —Б–Њ—Е—А–∞–љ—П–µ–Љ –Є–Ј–Љ–µ–љ–µ–љ–Є—П, –≤—Л—Е–Њ–і–Є–Љ –Є–Ј —А–µ–і–∞–Ї—В–Њ—А–∞ —З–µ—А–µ–Ј F10 –Є –њ–µ—А–µ–Ј–∞–њ—Г—Б–Ї–∞–µ–Љ FTP —Б–µ—А–≤–µ—А:

–Ґ–µ–њ–µ—А—М –Љ–Њ–ґ–љ–Њ –њ—А–Њ–±–Њ–≤–∞—В—М –њ–Њ–і–Ї–ї—О—З–Є—В—М—Б—П –Ї –љ–∞—И–µ–Љ—Г —Б–µ—А–≤–µ—А—Г –њ–Њ FTP –ї—О–±—Л–Љ –Ї–ї–Є–µ–љ—В–Њ–Љ —Б –њ–Њ–і–і–µ—А–ґ–Ї–Њ–є PASV —А–µ–ґ–Є–Љ–∞.

–Т –Ї–∞—З–µ—Б—В–≤–µ –Є–Љ–µ–љ–Є —Е–Њ—Б—В–∞ –Є—Б–њ–Њ–ї—М–Ј—Г–µ–Љ –љ–∞—И IP, –њ–Њ–ї—М–Ј–Њ–≤–∞—В–µ–ї—М www, –њ–∞—А–Њ–ї—М –Є–Ј —И–∞–≥–∞ –љ–Њ–Љ–µ—А 8. –†–µ–ґ–Є–Љ PASV –≤–Ї–ї—О—З–µ–љ –њ—А–Є–љ—Г–і–Є—В–µ–ї—М–љ–Њ. –Я–Њ–і–Ї–ї—О—З–∞–µ–Љ—Б—П –Є –њ—А–Њ–±—Г–µ–Љ –Ј–∞–ї–Є—В—М –≤ –њ–∞–њ–Ї—Г /var/www –ї—О–±–Њ–є —Д–∞–є–ї. –Х—Б–ї–Є –љ–µ –њ–Њ–ї—Г—З–∞–µ—В—Б—П, –≥–Њ–≤–Њ—А–Є–Љ:

–Є –њ—А–Њ–±—Г–µ–Љ –µ—Й–µ —А–∞–Ј.

–Х—Б–ї–Є –Ј–∞–ї–Є–ї–Њ—Б—М —Б —Б–∞–Љ–Њ–≥–Њ –љ–∞—З–∞–ї–∞, —В–Њ –љ–µ –љ—Г–ґ–љ–Њ –Љ–µ–љ—П—В—М –њ—А–∞–≤–∞ —Б 750 –љ–∞ 755 (—Н—В–Њ –і–Њ–њ–Њ–ї–љ–Є—В–µ–ї—М–љ–∞—П –і—Л—А–Ї–∞ –≤ –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є)

–Є –њ—А–Њ–≤–µ—А—П–µ–Љ –њ—А–∞–≤–∞ –і–Њ—Б—В—Г–њ–∞ –Ї —Д–∞–є–ї—Г. –Ю–љ –і–Њ–ї–ґ–µ–љ —Б–Њ–Ј–і–∞—В—М—Б—П —Б –њ—А–∞–≤–∞–Љ–Є 0644.

–Я–Њ—Б–ї–µ –љ–µ–≥–Њ PHP:

–Ю—В–і–µ–ї—М–љ–Њ–є —Б—В—А–Њ—З–Ї–Њ–є —А–µ–≥—Н–Ї—Б–њ—Л:

–Є –Њ–±—Й–µ–є –Ї—Г—З–µ–є –Љ–Њ–і—Г–ї–Є –Є –Ј–∞–≤–Є—Б–Є–Љ–Њ—Б—В–Є –і–ї—П PHP:

–Ф–Њ–±–∞–≤–ї—П–µ–Љ Apache –≤ –∞–≤—В–Њ–Ј–∞–њ—Г—Б–Ї –Є –њ—А–Њ–±—Г–µ–Љ –µ–≥–Њ –Ј–∞–њ—Г—Б—В–Є—В—М:

–Х—Б–ї–Є –≤—Б–µ –Ј–∞–њ—Г—Б—В–Є–ї–Њ—Б—М, –Ї–Њ—А—А–µ–Ї—В–Є—А—Г–µ–Љ –Ї–Њ–љ—Д–Є–≥—Г—А–∞—Ж–Є—О –њ–Њ–і –∞–Љ–∞–Ј–Њ–љ–Њ–≤—Б–Ї–Є–є —Б–µ—А–≤–µ—А –Є –њ–Њ–ї—М–Ј–Њ–≤–∞—В–µ–ї—П webserver:

–Ш—Й–µ–Љ –Є –Ї–Њ—А—А–µ–Ї—В–Є—А—Г–µ–Љ –≤ —В–µ–Ї—Б—В–µ —Б–ї–µ–і—Г—О—Й–Є–µ —Б—В—А–Њ—З–Ї–Є

–°—В—А–Њ–Ї—Г TraceEnable Off –≤–Њ–Ј–Љ–Њ–ґ–љ–Њ –њ—А–Є–і–µ—В—Б—П –і–Њ–±–∞–≤–Є—В—М.

–Ъ–љ–Њ–њ–Ї–Њ–є F2 —Б–Њ—Е—А–∞–љ—П–µ–Љ –Є–Ј–Љ–µ–љ–µ–љ–Є—П, –≤—Л—Е–Њ–і–Є–Љ –Є–Ј —А–µ–і–∞–Ї—В–Њ—А–∞ —З–µ—А–µ–Ј F10 –Є –њ–µ—А–µ–Ј–∞–њ—Г—Б–Ї–∞–µ–Љ Apache:

–†–∞–Ј—А–µ—И–∞–µ–Љ –Є–Ј–Љ–µ–љ–µ–љ–Є–µ —Д–∞–є–ї–Њ–≤ —З–µ—А–µ–Ј ftp:

–£–±–Є—А–∞–µ–Љ –Њ—Б–љ–Њ–≤–љ—Г—О –≤—А–µ–і–Є—В–µ–ї—М—Б–Ї—Г—О –і—Л—А–Ї—Г –≤ –Ї–Њ–љ—Д–Є–≥–µ PHP:

–Ш—Й–µ–Љ —Б—В—А–Њ–Ї—Г magic_quotes_gpc –Є —Б—В–∞–≤–Є–Љ –µ–µ –≤ –њ–Њ–ї–Њ–ґ–µ–љ–Є–µ On:

–Ф–ї—П —Б–Њ–≤–Љ–µ—Б—В–Є–Љ–Њ—Б—В–Є –љ–µ –њ–Њ–Љ–µ—И–∞–µ—В –≤–Ї–ї—О—З–Є—В—М –Ї–Њ—А–Њ—В–Ї–Є–µ —В–µ–≥–Є:

–Ъ–љ–Њ–њ–Ї–Њ–є F2 —Б–Њ—Е—А–∞–љ—П–µ–Љ –Є–Ј–Љ–µ–љ–µ–љ–Є—П, –≤—Л—Е–Њ–і–Є–Љ –Є–Ј —А–µ–і–∞–Ї—В–Њ—А–∞ —З–µ—А–µ–Ј F10 –Є –њ–µ—А–µ–Ј–∞–њ—Г—Б–Ї–∞–µ–Љ Apache:

–Х—Б–ї–Є –љ–∞ –Ї–∞–Ї–Њ–Љ-–ї–Є–±–Њ —Н—В–∞–њ–µ –∞–њ–∞—З –њ–µ—А–µ—Б—В–∞–љ–µ—В –Ј–∞–њ—Г—Б–Ї–∞—В—М—Б—П, –Њ—В–Ї–∞—В—Л–≤–∞–µ–Љ –Є–Ј–Љ–µ–љ–µ–љ–Є—П –Є —Б–Љ–Њ—В—А–Є–Љ —З—В–Њ –њ—А–Њ–Є–Ј–Њ—И–ї–Њ –≤ –ї–Њ–≥–∞—Е:

–Я–Њ—Б–ї–µ —В–Њ–≥–Њ –Ї–∞–Ї –≤—Б–µ –Ј–∞–њ—Г—Б—В–Є–ї–Њ—Б—М –Ј–∞–Ї—А—Л–≤–∞–µ–Љ —В–µ—А–Љ–Є–љ–∞–ї:

–Є –≤–Њ–Ј–≤—А–∞—Й–∞–µ–Љ—Б—П –≤ –Ї–Њ–љ—Б–Њ–ї—М —Г–њ—А–∞–≤–ї–µ–љ–Є—П –≤ –±–∞—А—Г–Ј–µ—А–µ.

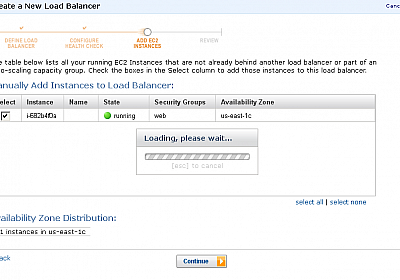

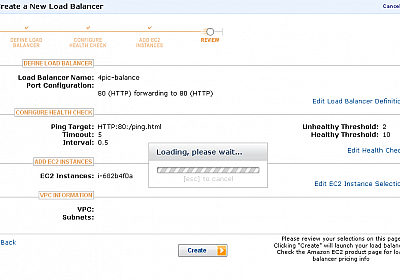

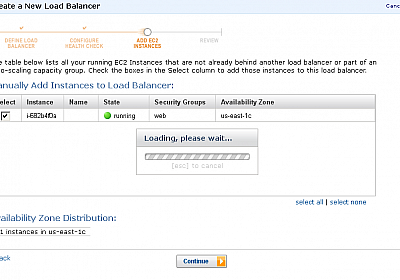

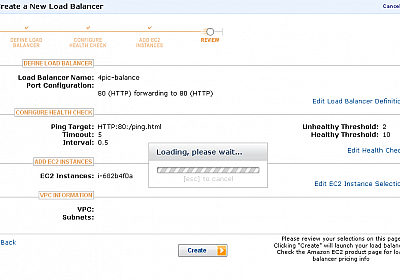

–Ш–Љ—П –Љ–Њ–ґ–µ—В –±—Л—В—М –њ—А–Њ–Є–Ј–≤–Њ–ї—М–љ—Л–Љ, –љ–Њ —Г–љ–Є–Ї–∞–ї—М–љ—Л–Љ –µ—Б–ї–Є –±–∞–ї–∞–љ—Б–µ—А–Њ–≤ –љ–µ—Б–Ї–Њ–ї—М–Ї–Њ.

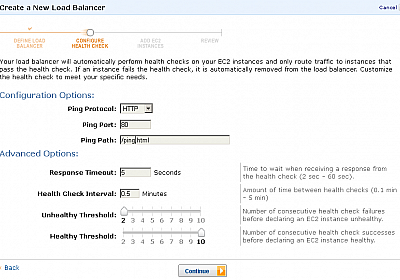

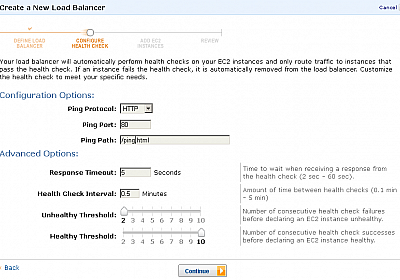

–¶–µ–ї—М—О –њ—А–Њ–≤–µ—А–Ї–Є –≤—Л–±–Є—А–∞–µ–Љ ping.html

–Я—А–Њ–≤–µ—А—П—В—М –±—Г–і–µ–Љ –љ–∞—И —Г–ґ–µ –Ј–∞–њ—Г—Й–µ–љ–љ—Л–є —Б–µ—А–≤–µ—А

–£—А–∞ –Є –≤—Б–µ! –Ь–Њ–ґ–љ–Њ –Њ—В–Ї—А—Л–≤–∞—В—М –≤ –±—А–∞—Г–Ј–µ—А–µ –љ–∞—И IP –∞–і—А–µ—Б, –Ј–∞–ї–Є–≤–∞—В—М PHP —Б–Ї—А–Є–њ—В—Л —З–µ—А–µ–Ј FTP –Є –Њ–±—Й–∞—В—М—Б—П –Є–Ј –љ–Є—Е —Б MySQL. –Я—А–Є–Љ–µ—А:

–Э–µ –Ј–∞–±—Л–≤–∞–є—В–µ –њ–µ—А–Є–Њ–і–Є—З–µ—Б–Ї–Є –Ї–Њ–љ—В—А–Њ–ї–Є—А–Њ–≤–∞—В—М —А–∞—Б—Е–Њ–і—Л —А–µ—Б—Г—А—Б–Њ–≤ –≤ —А–∞–Ј–і–µ–ї–µ —Г–њ—А–∞–≤–ї–µ–љ–Є—П –∞–Ї–Ї–∞—Г–љ—В–Њ–Љ –Є –њ–Њ—Б—В–∞—А–∞–є—В–µ—Б—М –љ–µ –њ—А–Њ–њ—Г—Б—В–Є—В—М –Љ–Њ–Љ–µ–љ—В, –Ї–Њ–≥–і–∞ –≤–∞—И –±–µ—Б–њ–ї–∞—В–љ—Л–є —Е–Њ—Б—В–Є–љ–≥ –≤–і—А—Г–≥ —Б—В–∞–љ–µ—В –њ–ї–∞—В–љ—Л–Љ. –Я—А–Є –њ—А–µ–≤—Л—И–µ–љ–Є–Є –ї–Є–Љ–Є—В–Њ–≤ –ї—О–±–Њ–≥–Њ –Є–Ј –±–µ—Б–њ–ї–∞—В–љ—Л—Е —Б–µ—А–≤–Є—Б–Њ–≤, –Њ–љ –љ–µ –Њ—Б—В–∞–љ–∞–≤–ї–Є–≤–∞–µ—В—Б—П, –∞ —Б—В–∞–љ–Њ–≤–Є—В—Б—П –њ–ї–∞—В–љ—Л–Љ.

–†–∞—Б—Ж–µ–љ–Ї–Є –Ј–∞ –њ—А–µ–≤—Л—И–µ–љ–Є–µ –±–µ—Б–њ–ї–∞—В–љ—Л—Е –љ–Њ—А–Љ –і–ї—П S3 –Є EC2

–Ф–ї—П —А–µ—И–µ–љ–Є—П —Н—В–Њ–є –Ј–∞–і–∞—З–Є –Є–і–µ–∞–ї—М–љ–Њ –њ–Њ–і—Е–Њ–і–Є—В –Т–µ–± —Б–µ—А–≤–Є—Б –Њ—В –Р–Љ–∞–Ј–Њ–љ–∞ –≤ –Ї–Њ—В–Њ—А–Њ–Љ —Г–і–Є–≤–Є—В–µ–ї—М–љ—Л–Љ –Њ–±—А–∞–Ј–Њ–Љ —Б–Њ—З–µ—В–∞–µ—В—Б—П —Б–њ–Њ—Б–Њ–±–љ–Њ—Б—В—М –≤—Л–і–µ—А–ґ–Є–≤–∞—В—М –±–Њ–ї—М—И–Є–µ –љ–∞–≥—А—Г–Ј–Ї–Є —Б –±–µ—Б–њ–ї–∞—В–љ—Л–Љ –њ–∞–Ї–µ—В–Њ–Љ —А–µ—Б—Г—А—Б–Њ–≤ –љ–∞ –њ–µ—А–≤—Л–є –≥–Њ–і –њ–Њ—Б–ї–µ —А–µ–≥–Є—Б—В—А–∞—Ж–Є–Є. –Т –±–µ—Б–њ–ї–∞—В–љ—Л–є –њ–∞–Ї–µ—В –≤—Е–Њ–і–Є—В –Љ–љ–Њ–≥–Њ —З–µ–≥–Њ, –љ–Њ –≤ –і–∞–љ–љ—Л–є –Љ–Њ–Љ–µ–љ—В –љ–∞—Б –±—Г–і—Г—В –Є–љ—В–µ—А–µ—Б–Њ–≤–∞—В—М:

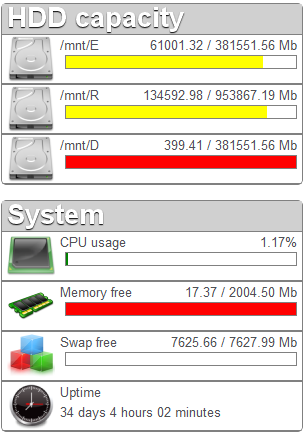

- –Т–Є—А—В—Г–∞–ї—М–љ—Л–є —Б–µ—А–≤–µ—А –≤ —Д–Њ—А–Љ–∞—В–µ micro –љ–∞ –Њ—Б–љ–Њ–≤–µ Linux —Б –і–Њ—Б—В—Г–њ–Њ–Љ –њ–Њ SSH.

- 10–У–± –Љ–µ—Б—В–∞ –≤ Elastic Block Storage –њ–ї—О—Б 1–У–± –њ–Њ–і –±—Н–Ї–∞–њ—Л.

- 15 –У–± —В—А–∞—Д–Є–Ї–∞ –≤ –Љ–µ—Б—П—Ж.

- –Т—Л–і–µ–ї–µ–љ–љ—Л–є –≤–љ–µ—И–љ–Є–є IP –∞–і—А–µ—Б.

–†–µ–≥–Є—Б—В—А–Є—А—Г–µ–Љ—Б—П –љ–∞ Amazon

–Я—А–Њ—Ж–µ–і—Г—А–∞ —А–µ–≥–Є—Б—В—А–∞—Ж–Є–Є –Њ–±—Л—З–љ–Њ –љ–µ –≤—Л–Ј—Л–≤–∞–µ—В –≤–Њ–њ—А–Њ—Б–Њ–≤. –Х–і–Є–љ—Б—В–≤–µ–љ–љ—Л–є —Б–Њ–≤–µ—В вАФ –≤–≤–Њ–і–Є—В—М —А–µ–∞–ї—М–љ—Л–µ –Є–ї–Є –±–ї–Є–Ј–Ї–Є–µ –Ї —А–µ–∞–ї—М–љ—Л–Љ –і–∞–љ–љ—Л–µ. –°–µ–Љ–µ–љ–Њ–≤ –У–Њ—А–±—Г–љ–Ї–Њ–≤—Л—Е —Б —Г–ї–Є—Ж—Л –У–Њ—А—М–Ї–Њ–≥–Њ –і–∞–≤–љ–Њ –љ–µ —А–µ–≥–Є—Б—В—А–Є—А—Г—О—В, –∞ –µ—Б–ї–Є –љ–µ–њ—А–∞–≤–Є–ї—М–љ–Њ —Г–Ї–∞–Ј–∞—В—М –Є–љ–і–µ–Ї—Б –≥–Њ—А–Њ–і–∞, —В–Њ —Б–Є—Б—В–µ–Љ–∞ –і–∞—Б—В —Б–Ї—А—Л—В—Л–є –Њ—В–ї—Г–њ –љ–∞ —Н—В–∞–њ–µ –њ—А–Њ–≤–µ—А–Ї–Є –Ї–Њ–і–∞ –њ–Њ —В–µ–ї–µ—Д–Њ–љ—Г.–Я–µ—А–µ–і —В–µ–Љ –Ї–∞–Ї –≤–±–Є–≤–∞—В—М –і–∞–љ–љ—Л–µ –Ї—А–µ–і–Є—В–љ–Њ–є –Ї–∞—А—В—Л, –љ—Г–ґ–љ–Њ —Г–±–µ–і–Є—В—М—Б—П —З—В–Њ –њ–Њ –љ–µ–є –і–Њ—Б—В—Г–њ–љ–Њ –і–ї—П —Б–љ—П—В–Є—П –Љ–Є–љ–Є–Љ—Г–Љ 85—А –і–ї—П Mastercard –Є 75—А –і–ї—П Visa. –Т –Ј–∞–≤–Є—Б–Є–Љ–Њ—Б—В–Є –Њ—В —А–µ–≥–Є–Њ–љ–∞ –Є —В–Є–њ–∞ –Ї—А–µ–і–Є—В–љ–Њ–є –Ї–∞—А—В—Л –≤ –Ї–Њ–љ—Ж–µ –њ—А–Њ—Ж–µ—Б—Б–∞ —А–µ–≥–Є—Б—В—А–∞—Ж–Є–Є –љ–∞—Б –Љ–Њ–≥—Г—В –њ–Њ–њ—А–Њ—Б–Є—В—М –њ–Њ–і—В–≤–µ—А–і–Є—В—М —Б–≤–Њ–є —Б–Њ—В–Њ–≤—Л–є —В–µ–ї–µ—Д–Њ–љ. –Ґ—Г—В –њ—А–∞–≤–Є–ї 3 вАФ –≤–њ–Є—Б—Л–≤–∞—В—М –љ–Њ–Љ–µ—А –љ—Г–ґ–љ–Њ –±–µ–Ј –≤–Њ—Б—М–Љ–µ—А–Ї–Є –Є –Ї–Њ–і–∞ —Б—В—А–∞–љ—Л (10 —Ж–Є—Д—А), –љ–µ –Ј–∞–±—Л–≤–∞—В—М –њ—А–∞–≤–Є–ї—М–љ–Њ –≤—Л–±–Є—А–∞—В—М —Б—В—А–∞–љ—Г –Є –љ–∞—З–Є–љ–∞—В—М –≤–≤–Њ–і–Є—В—М –Ї–Њ–і —Б –Ї–ї–∞–≤–Є–∞—В—Г—А—Л —В–Њ–ї—М–Ї–Њ –њ–Њ—Б–ї–µ —В–Њ–≥–Њ –Ї–∞–Ї —Б–Є–љ—В–µ–Ј–Є—А–Њ–≤–∞–љ–љ–∞—П —В–µ–ї–µ—Д–Њ–љ–љ–∞—П –±–∞—А—Л—И–љ—П –њ–µ—А–µ—Б—В–∞–љ–µ—В –≥–Њ–≤–Њ—А–Є—В—М –Є –Ј–∞—В–∞–Є—В—Б—П –≤ –Њ–ґ–Є–і–∞–љ–Є–Є. –Х—Б–ї–Є –њ–Њ–і—В–≤–µ—А–і–Є—В—М –љ–µ –њ–Њ–њ—А–Њ—Б—П—В, –Ј–љ–∞—З–Є—В –Р–Љ–∞–Ј–Њ–љ—Г –Њ—З–µ–љ—М –њ–Њ–љ—А–∞–≤–Є–ї–∞—Б—М –≤–∞—И–∞ –Ї—А–µ–і–Є—В–Ї–∞ –Є —Г –љ–Є—Е –µ—Й–µ –µ—Й–µ –љ–µ –±—Л–ї–Њ –њ—А–Њ–±–ї–µ–Љ —Б –њ–Њ–ї—М–Ј–Њ–≤–∞—В–µ–ї—П–Љ–Є –Є–Ј –≤–∞—И–µ–≥–Њ –і–Є–∞–њ–∞–Ј–Њ–љ–∞ –∞–і—А–µ—Б–Њ–≤. –Э–Њ –њ–Њ—Б–Ї–Њ–ї—М–Ї—Г –љ–∞—Б –±–Њ–ї—М—И–µ –≤—Б–µ–≥–Њ –Є–љ—В–µ—А–µ—Б—Г–µ—В —Б–µ—А–≤–Є—Б EC2 (–і–ї—П –Ї–Њ—В–Њ—А–Њ–≥–Њ –≤–µ—А–Є—Д–Є–Ї–∞—Ж–Є—П –Њ–±—П–Ј–∞—В–µ–ї—М–љ–∞), —В–Њ –њ–Њ–і—В–≤–µ—А–ґ–і–∞—В—М 4 —Ж–Є—Д—А—Л –њ–Њ —В–µ–ї–µ—Д–Њ–љ—Г –њ—А–Є–і–µ—В—Б—П –≤ –ї—О–±–Њ–Љ —Б–ї—Г—З–∞–µ. –Я–Њ—Б–ї–µ —А–µ–≥–Є—Б—В—А–∞—Ж–Є–Є —Б –Ї–∞—А—В—Л —Б–љ–Є–Љ—Г—В 1 –і–Њ–ї–ї–∞—А (–Є –њ–Њ—В–Њ–Љ –µ–≥–Њ –љ–µ –≤–µ—А–љ—Г—В) –Є —Б—А–∞–Ј—Г –њ—А–µ–і–Њ—Б—В–∞–≤—П—В –і–Њ—Б—В—Г–њ –Ї —Б–µ—А–≤–Є—Б—Г —Е—А–∞–љ–µ–љ–Є—П —Д–∞–є–ї–Њ–≤ S3 –Є –Ї —И–Є–Ї–∞—А–љ–Њ–є –Ї–Њ–љ—Б–Њ–ї–Є —Г–њ—А–∞–≤–ї–µ–љ–Є—П

–Ъ —Б–ї–Њ–≤—Г —Б–Ї–∞–Ј–∞—В—М, —Б —Б–∞–Љ–Њ–≥–Њ –љ–∞—З–∞–ї–∞ –≤—Б–µ –Ї–∞—А—В–Є–љ–Ї–Є –Є–Ј —Н—В–Њ–≥–Њ —Б–Њ–Њ–±—Й–µ–љ–Є—П –ї–µ–ґ–∞–ї–Є –Є–Љ–µ–љ–љ–Њ –љ–∞ —Б–µ—А–≤–Є—Б–µ S3 –Є 5–У–± –Љ–µ—Б—В–∞ –љ–∞ –љ–µ–Љ —В–Њ–ґ–µ –≤—Е–Њ–і—П—В –≤ –±–µ—Б–њ–ї–∞—В–љ—Л–є –≥–Њ–і–Њ–≤–Њ–є –њ–∞–Ї–µ—В (–љ–Њ –±–µ—Б–њ–ї–∞—В–љ—Л–є –ї–Є–Љ–Є—В –Ї–Њ–љ—З–Є–ї—Б—П –Љ–µ–љ—М—И–µ —З–µ–Љ –Ј–∞ —Б—Г—В–Ї–Є). –Э–∞ S3 –Љ–Њ–ґ–љ–Њ —Б–Њ–Ј–і–∞—В—М –Ї–Њ—А–Ј–Є–љ—Г (Create Bucket), –≤–Ї–ї—О—З–Є—В—М –≥–∞–ї–Ї—Г Enabled –љ–∞ –≤–Ї–ї–∞–і–Ї–µ Website –Є –ї–µ–≥–Ї–Њ –Њ—А–≥–∞–љ–Є–Ј–Њ–≤–∞—В—М —Е—А–∞–љ–Є–ї–Є—Й–µ —Д–∞–є–ї–Њ–≤. –Э–∞–њ—А–Є–Љ–µ—А, –µ—Б–ї–Є –љ–∞–Ј–≤–∞—В—М –Ї–Њ—А–Ј–Є–љ—Г —Б–ї–Њ–≤–Њ–Љ test86 –Є –њ–Њ–ї–Њ–ґ–Є—В—М –≤ –љ–µ–µ —Д–∞–є–ї t–µst85.7z, —В–Њ –Є–Ј –±—А–∞—Г–Ј–µ—А–∞ –Њ–љ –±—Г–і–µ—В –≤–Є–і–µ–љ –њ–Њ –∞–і—А–µ—Б–∞–Љ test86.s3.amazonaws.com/t–µst85.7z –Є s3.amazonaws.com/test86/t–µst85.7z. –Ю–±—А–∞—В–Є—В–µ –≤–љ–Є–Љ–∞–љ–Є–µ, —З—В–Њ –±–µ–Ј –Є–Ј–Љ–µ–љ–µ–љ–Є—П –і–Њ–њ–Њ–ї–љ–Є—В–µ–ї—М–љ—Л—Е –Њ–њ—Ж–Є–є –њ—А–Є –Ј–∞–≥—А—Г–Ј–Ї–µ, —Д–∞–є–ї—Л —Б–Љ–Њ–ґ–µ—В —Г–≤–Є–і–µ—В—М —В–Њ–ї—М–Ї–Њ –≤–ї–∞–і–µ–ї–µ—Ж —Н—В–Њ–є –Ї–Њ—А–Ј–Є–љ—Л. –І—В–Њ–±—Л –Њ—В–Ї—А—Л—В—М –і–Њ—Б—В—Г–њ –Ї –њ—А–Њ—Б–Љ–Њ—В—А—Г –Њ–і–љ–Њ–≥–Њ –Є–ї–Є –љ–µ—Б–Ї–Њ–ї—М–Ї–Є—Е —Д–∞–є–ї–Њ–≤ –љ—Г–ґ–љ–Њ –≤—Л–і–µ–ї–Є—В—М –Є—Е –Є –≤—Л–±—А–∞—В—М –≤ –Љ–µ–љ—О Actions/Make Public. –Ъ—А–Њ–Љ–µ S3 —Г –Р–Љ–∞–Ј–Њ–љ–∞ –µ—Б—В—М –µ—Й–µ –Љ–∞—Б—Б–∞ –Є–љ—В–µ—А–µ—Б–љ—Л—Е —Б–µ—А–≤–Є—Б–Њ–≤, –љ–Њ —А–µ—З—М —Б–µ–≥–Њ–і–љ—П –њ–Њ–є–і–µ—В —В–Њ–ї—М–Ї–Њ –Њ EC2.

–Я–Њ–і–≥–Њ—В–Њ–≤–Ї–∞ –Ї —Б–Њ–Ј–і–∞–љ–Є—О EC2 —Б–µ—А–≤–µ—А–∞

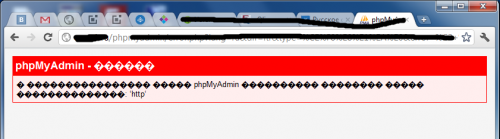

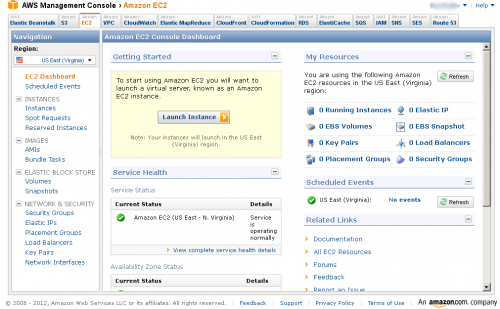

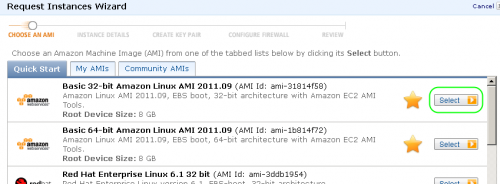

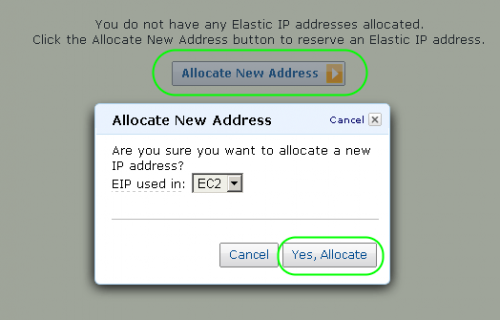

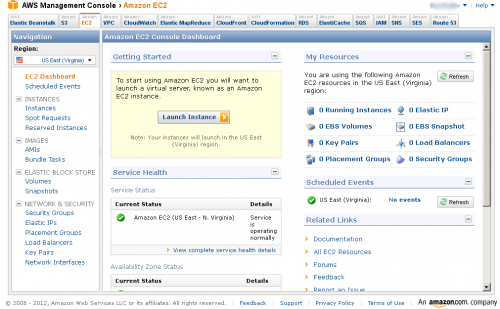

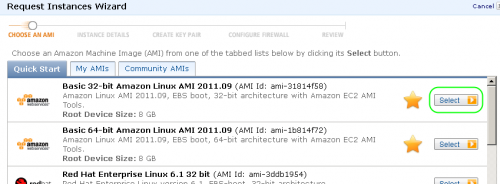

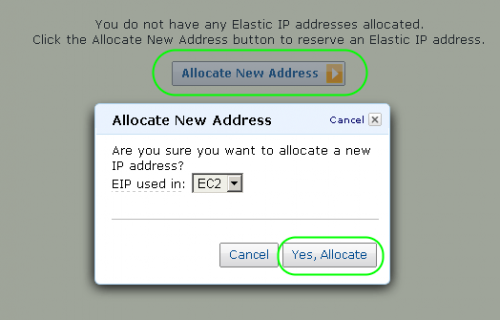

–Я—А—П–Љ–Њ —Б–Њ —Б—В—А–∞–љ–Є—Ж—Л —Г–њ—А–∞–≤–ї–µ–љ–Є—П S3 –Љ–Њ–ґ–љ–Њ —Й–µ–ї–Ї–љ—Г—В—М –њ–Њ –≤–µ—А—Е–љ–µ–є –Ј–∞–Ї–ї–∞–і–Ї–µ EC2 –Є —Б–Њ–≥–ї–∞—Б–Є—В—М—Б—П –љ–∞ –і–Њ–±–∞–≤–ї–µ–љ–Є–µ —Н—В–Њ–≥–Њ —Б–µ—А–≤–Є—Б–∞ –Ї –≤–∞—И–µ–Љ—Г –∞–Ї–Ї–∞—Г–љ—В—Г. –Х—Б–ї–Є –љ–∞ —Н—В–∞–њ–µ –њ—А–Њ–≤–µ—А–Ї–Є –Ї—А–µ–і–Є—В–Ї–Є –љ–µ –њ–µ—А–µ–Ї–Є–љ—Г–ї–Њ –≤ –њ—А–Њ—Ж–µ–і—Г—А—Г –њ—А–Њ–≤–µ—А–Ї–Є —В–µ–ї–µ—Д–Њ–љ–љ–Њ–≥–Њ –љ–Њ–Љ–µ—А–∞, —В–Њ –њ–µ—А–µ–Ї–Є–љ–µ—В –Њ—В—Б—О–і–∞ –Є –љ—Г–ґ–љ–Њ –±—Г–і–µ—В –њ–Њ–і—В–≤–µ—А–і–Є—В—М. –Я–Њ—Б–ї–µ –њ–Њ–і—В–≤–µ—А–ґ–і–µ–љ–Є—П –Њ—В–Ї—А–Њ–µ—В—Б—П –њ—А–Є–Љ–µ—А–љ–Њ —В–∞–Ї–∞—П –Ї–∞—А—В–Є–љ–∞

–∞ —Б –Ї–∞—А—В—Л —Б–њ–Є—И–µ—В—Б—П –µ—Й–µ –Њ–і–Є–љ –і–Њ–ї–ї–∞—А.

–Ф–Њ–±–∞–≤–ї–µ–љ–Є–µ –њ–Њ–ї—М–Ј–Њ–≤–∞—В–µ–ї—М—Б–Ї–Њ–є –≥—А—Г–њ–њ—Л

–Э–µ —В–µ—А—П—П –≤—А–µ–Љ–µ–љ–Є –і–∞—А–Њ–Љ, —Й–µ–ї–Ї–∞–µ–Љ –љ–∞ —Б—Б—Л–ї–Ї—Г Security Groups —Б–ї–µ–≤–∞. –°–Њ–Ј–і–∞–≤–∞–µ–Љ—Г—О –њ–Њ —Г–Љ–Њ–ї—З–∞–љ–Є—О –≥—А—Г–њ–њ—Г –ї—Г—З—И–µ –љ–µ —В—А–Њ–≥–∞—В—М, –љ–Њ –Њ–љ–∞ –љ–∞—Б –љ–Є–Ї–∞–Ї –љ–µ —Г—Б—В—А–∞–Є–≤–∞–µ—В —Б —В–Њ—З–Ї–Є –Ј—А–µ–љ–Є—П –њ—А–∞–≤ –і–Њ—Б—В—Г–њ–∞ (–≤—Б–µ –њ–Њ—А—В—Л –ї—О–±—Л–µ –і–µ–є—Б—В–≤–Є—П). –Я–Њ—Н—В–Њ–Љ—Г —Б–Њ–Ј–і–∞–і–Є–Љ —Б–≤–Њ—О –≥—А—Г–њ–њ—Г —Б –±–Њ–ї–µ–µ –Њ–≥—А–∞–љ–Є—З–µ–љ–љ—Л–Љ–Є –њ—А–∞–≤–∞–Љ–Є

–Є –љ–∞–Ј–Њ–≤–µ–Љ –µ–µ, –љ–∞–њ—А–Є–Љ–µ—А, web.

–Я–Њ—Б–ї–µ —Б–Њ–Ј–і–∞–љ–Є—П –і–Њ–±–∞–≤–Є–Љ –љ–µ—Б–Ї–Њ–ї—М–Ї–Њ –њ—А–∞–≤–Є–ї –≤ –Ј–∞–Ї–ї–∞–і–Ї–µ Inbound

–Я–Њ –∞–љ–∞–ї–Њ–≥–Є–Є –і–Њ–±–∞–≤–Є–Љ –і–ї—П –Њ–±—Й–µ–≥–Њ –і–Њ—Б—В—Г–њ–∞ (Source: 0.0.0.0/0), –Ї –њ–Њ—А—В–∞–Љ 20-21, TCP –њ–Њ—А—В—Л 1024-1048, HTTP –Є HTTPS. –†–∞–Ј—А–µ—И–∞—В—М –і–Њ—Б—В—Г–њ –њ–Њ SSH —Б –ї—О–±–Њ–≥–Њ –∞–і—А–µ—Б–∞ —П –±—Л –њ–Њ–Њ—Б—В–µ—А–µ–≥—Б—П, –њ–Њ—Н—В–Њ–Љ—Г –ї—Г—З—И–µ –≤–њ–Є—Б–∞—В—М –≤ —Б—В—А–Њ–Ї—Г Source: –Є–ї–Є —Б–≤–Њ–є —Б—В–∞—В–Є—З–µ—Б–Ї–Є–є IP –Є–ї–Є –њ–Њ–і—Б–µ—В—М —Б–≤–Њ–µ–≥–Њ –њ—А–Њ–≤–∞–є–і–µ—А–∞ (—З—В–Њ-–љ–Є–±—Г–і—М —В–Є–њ–∞ 211.207.171.0/24). –Т —А–µ–Ј—Г–ї—М—В–∞—В–µ –і–Њ–ї–ґ–љ–Њ –њ–Њ–ї—Г—З–Є—В—Б—П —З—В–Њ-—В–Њ –њ–Њ—Е–Њ–ґ–µ–µ –љ–∞

–©–µ–ї–Ї–∞–µ–Љ –љ–∞ Apply Rule Changes –Є –њ–µ—А–µ—Е–Њ–і–Є–Љ –Ї —Б–ї–µ–і—Г—О—Й–µ–Љ—Г —Н—В–∞–њ—Г.

–°–Њ–Ј–і–∞–љ–Є–µ SSH –Ї–ї—О—З–µ–є

–Ъ–ї—О—З–Є –љ—Г–ґ–љ—Л –і–ї—П –і–Њ—Б—В—Г–њ–∞ –љ–∞ —Б–µ—А–≤–µ—А –њ–Њ SSH –Є –Њ–љ–Є –Љ–Њ–≥—Г—В –±—Л—В—М —Б–Њ–Ј–і–∞–љ—Л –Є –≤ –њ—А–Њ—Ж–µ—Б—Б–µ —А–∞–Ј–≤–µ—А—В—Л–≤–∞–љ–Є—П –Њ–±—А–∞–Ј–∞ –≤—Л–±—А–∞–љ–љ–Њ–є –Ю–°, –љ–Њ –≤ IE –Є Chrome –љ–∞–±–ї—О–і–∞—О—В—Б—П –њ–µ—А–Є–Њ–і–Є—З–µ—Б–Ї–Є–µ –≥–ї—О–Ї–Є —Б –Њ—В–і–∞—З–µ–є —Д–∞–є–ї–∞ –Ї–ї—О—З–µ–є –љ–∞ —Б–Ї–∞—З–Є–≤–∞–љ–Є–µ. –Я–Њ—Н—В–Њ–Љ—Г –ї—Г—З—И–µ —Б–і–µ–ї–∞—В—М —Н—В–Њ –Ј–∞—А–∞–љ–µ–µ –Є –µ—Б–ї–Є –Ј–∞–≥–ї—О—З–Є—В, —В–Њ –њ–Њ–≤—В–Њ—А–Є—В—М.–Ф–ї—П –≥–µ–љ–µ—А–∞—Ж–Є–Є –Ї–ї—О—З–µ–є –≤—Л–±–Є—А–∞–µ–Љ Key Pairs –≤ –Љ–µ–љ—О –Є –і–∞–≤–Є–Љ –њ–∞—А—Г –Ї–љ–Њ–њ–Њ–Ї.

–°–µ—А–≤–µ—А –љ–µ–Љ–љ–Њ–≥–Њ –њ–Њ–і—Г–Љ–∞–µ—В –Є –Њ—В–і–∞—Б—В –љ–∞–Љ –Ї–ї—О—З–µ–≤–Њ–є .pem —Д–∞–є–ї, –Ї–Њ—В–Њ—А—Л–є –љ—Г–ґ–љ–Њ –±–µ—А–µ–ґ–љ–Њ —Б–њ—А—П—В–∞—В—М –≤ –љ–∞–і–µ–ґ–љ–Њ–Љ –Љ–µ—Б—В–µ –Є –љ–Є–Ї–Њ–Љ—Г –љ–µ –њ–Њ–Ї–∞–Ј—Л–≤–∞—В—М.

–†–∞–Ј–≤–µ—А—В—Л–≤–∞–љ–Є–µ –Њ–±—А–∞–Ј–∞ –Ю–њ–µ—А–∞—Ж–Є–Њ–љ–љ–Њ–є –°–Є—Б—В–µ–Љ—Л

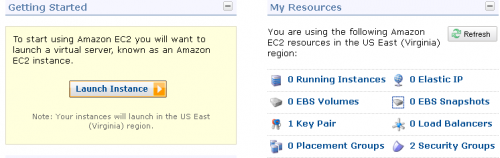

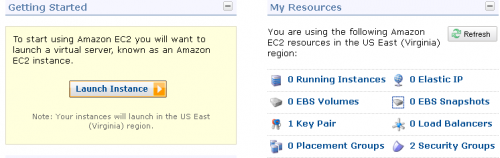

–Ш—В–∞–Ї, —Г –љ–∞—Б –µ—Б—В—М –Ї–ї—О—З –Є –і–Њ–њ–Њ–ї–љ–Є—В–µ–ї—М–љ–∞—П –њ–Њ–ї—М–Ј–Њ–≤–∞—В–µ–ї—М—Б–Ї–∞—П –≥—А—Г–њ–њ–∞. –Ґ–µ–њ–µ—А—М –Љ–Њ–ґ–љ–Њ —Б–Љ–µ–ї–Њ –љ–∞–ґ–Є–Љ–∞—В—М Launch Instance –Є–Ј –Љ–µ–љ—О EC2 Dashboard.

–°–Њ–≥–ї–∞—Б–Є–Љ—Б—П –љ–∞ Classic Wizard.

–Э–∞—И –≤—Л–±–Њ—А —Н—В–Њ 32-x –Є–ї–Є 64-—Е –±–Є—В–љ—Л–є Amazon Linux AMI.

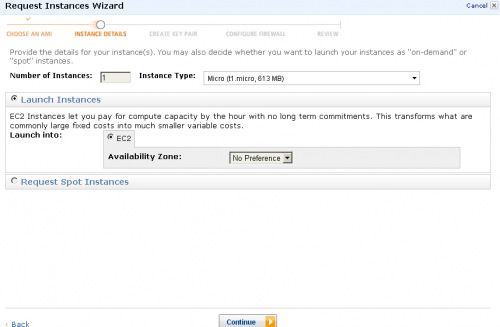

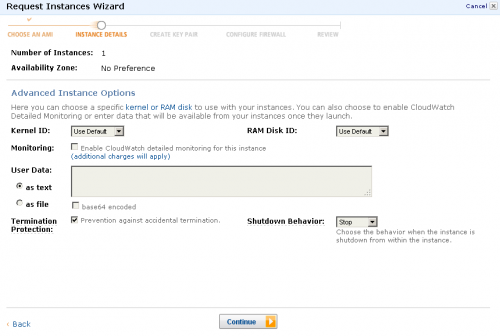

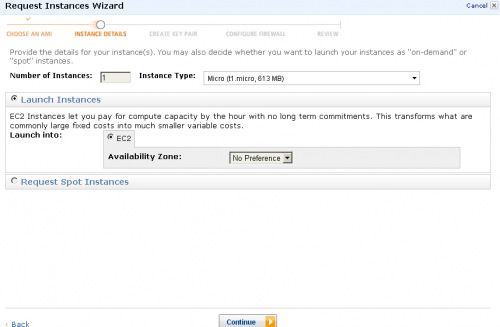

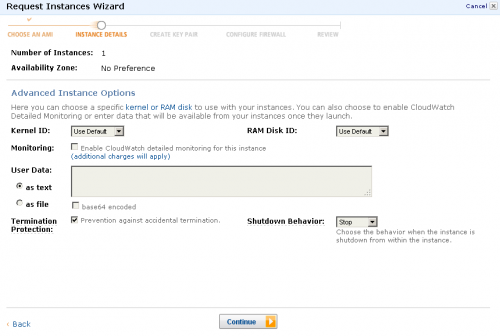

–Ю—Б—В–∞–≤–ї—П–µ–Љ –≤—Б–µ —Г—Б—В–∞–љ–Њ–≤–Ї–Є –њ–Њ —Г–Љ–Њ–ї—З–∞–љ–Є—О.

–Т–Ї–ї—О—З–∞–µ–Љ –Ј–∞—Й–Є—В—Г –Њ—В —Г–і–∞–ї–µ–љ–Є—П.

–Ґ–µ–≥–Є –≤–±–Є–≤–∞—В—М –љ–µ –Њ–±—П–Ј–∞—В–µ–ї—М–љ–Њ.

–С—Г–і–µ–Љ –Є—Б–њ–Њ–ї—М–Ј–Њ–≤–∞—В—М —Г–ґ–µ —Б–≥–µ–љ–µ—А–Є—А–Њ–≤–∞–љ–љ—Л–µ –Ї–ї—О—З–Є.

–Т –Ї–Њ–љ—Д–Є–≥—Г—А–∞—Ж–Є–Є —Д–∞–µ—А–≤–Њ–ї–∞ –Њ—Б—В–∞–≤–ї—П–µ–Љ —В–Њ–ї—М–Ї–Њ Security Group –Є–љ–і–µ–Ї—Б-web.

–Я—А–Њ–≤–µ—А—П–µ–Љ —Г—Б—В–∞–љ–Њ–≤–Ї–Є –Є –Ј–∞–њ—Г—Б–Ї–∞–µ–Љ.

–Я–Њ—Б–ї–µ –Ј–∞–њ—Г—Б–Ї–∞ –≤ —Б–њ–Є—Б–Ї–µ Instances –њ–Њ—П–≤–Є—В—Б—П –љ–∞—И –Љ–Є–Ї—А–Њ-—Б–µ—А–≤–µ—А.

–†–µ–≥–Є—Б—В—А–Є—А—Г–µ–Љ IP –∞–і—А–µ—Б –і–ї—П —Б–µ—А–≤–µ—А–∞

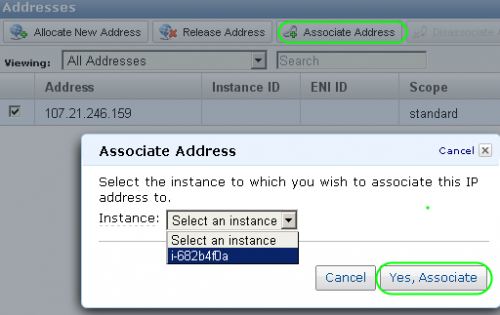

–Т –Љ–µ–љ—О Elastic IPs —Б–љ–∞—З–∞–ї–∞ —А–µ–Ј–µ—А–≤–Є—А—Г–µ–Љ —Б–µ–±–µ IP –∞–і—А–µ—Б.

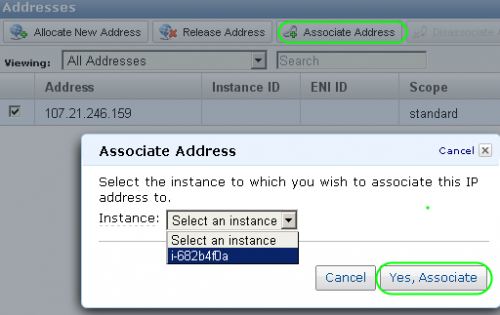

–Ш —В—Г—В –ґ–µ –њ—А–Є—Б–≤–∞–Є–≤–∞–µ–Љ –µ–≥–Њ –љ–∞—И–µ–Љ—Г –Ј–∞–њ—Г—Й–µ–љ–љ–Њ–Љ—Г —Б–µ—А–≤–µ—А—Г.

–Ю–±—А–∞—В–Є—В–µ –≤–љ–Є–Љ–∞–љ–Є–µ —З—В–Њ —А–µ–Ј–µ—А–≤–Є—А–Њ–≤–∞–љ–Є–µ –љ–µ–Ј–∞–Ї—А–µ–њ–ї–µ–љ–љ–Њ–≥–Њ –Ј–∞ —А–∞–±–Њ—В–∞—О—Й–Є–Љ —Б–µ—А–≤–µ—А–Њ–Љ IP –∞–і—А–µ—Б–∞ –љ–µ –≤—Е–Њ–і–Є—В –≤ –±–µ—Б–њ–ї–∞—В–љ—Л–є –њ–∞–Ї–µ—В. –Ч–∞ —Н—В–Њ –њ—А–Є–і–µ—В—Б—П –њ–ї–∞—В–Є—В—М –њ–Њ —Ж–µ–љ—В—Г –≤ —З–∞—Б. –Ъ–∞–Ї —В–Њ–ї—М–Ї–Њ IP –њ—А–Є—Б–≤–∞–Є–≤–∞–µ—В—Б—П –Ј–∞–њ—Г—Й–µ–љ–љ–Њ–Љ—Г —Б–µ–≤–µ—А—Г, –Њ–љ —В—Г—В –ґ–µ —Б—В–∞–љ–Њ–≤–Є—В—Б—П –±–µ—Б–њ–ї–∞—В–љ—Л–Љ.

–Т –љ–∞—И–µ–Љ –њ—А–Є–Љ–µ—А–µ –Р–Љ–∞–Ј–Њ–љ –≤—Л–і–∞–ї —Б–µ—А–≤–µ—А—Г –∞–і—А–µ—Б 107.21.246.159 –Є –≤ –і–∞–ї—М–љ–µ–є—И–µ–Љ –Љ—Л –µ–≥–Њ –±—Г–і–µ–Љ —З–∞—Б—В–Њ –Є—Б–њ–Њ–ї—М–Ј–Њ–≤–∞—В—М, –љ–Њ –≤ –≤–∞—И–µ–Љ —Б–ї—Г—З–∞–µ –≤–Њ –≤—Б–µ—Е –і–µ–є—Б—В–≤–Є—П—Е –Є –Ї–Њ–Љ–∞–љ–і–∞—Е –µ–≥–Њ –љ—Г–ґ–љ–Њ –±—Г–і–µ—В –Ј–∞–Љ–µ–љ—П—В—М –љ–∞ –∞–і—А–µ—Б, –Ї–Њ—В–Њ—А—Л–є –≤—Л–і–∞–ї–Є –ї–Є—З–љ–Њ –≤–∞–Љ.

–Я–Њ–і–Ї–ї—О—З–∞–µ–Љ—Б—П –Ї —Б–µ—А–≤–µ—А—Г –њ–Њ SSH

–Ф–ї—П —Н—В–Њ–є —Ж–µ–ї–Є –Љ–Њ–ґ–љ–Њ –Є—Б–њ–Њ–ї—М–Ј–Њ–≤–∞—В—М –Љ–∞—Б—Б—Г —А–∞–Ј–љ–Њ–Њ–±—А–∞–Ј–љ—Л—Е –њ—А–Њ–≥—А–∞–Љ–Љ, –љ–Њ –≤—Б—П –і–∞–ї—М–љ–µ–є—И–∞—П –Є–љ—Б—В—А—Г–Ї—Ж–Є—П –љ–∞–њ–Є—Б–∞–љ–∞ –і–ї—П –≤–Є–љ–і–Њ–≤–Њ–≥–Њ –Є –±–µ—Б–њ–ї–∞—В–љ–Њ–≥–Њ PuTTY (–њ—А—П–Љ–∞—П —Б—Б—Л–ї–Ї–∞ –љ–∞ –Ј–∞–≥—А—Г–Ј–Ї—Г).–Ш–Ј –∞—А—Е–Є–≤–∞ –љ–∞–Љ –≤ –њ–µ—А–≤—Г—О –Њ—З–µ—А–µ–і—М –њ–Њ–љ–∞–і–Њ–±–Є—В—Б—П puttygen.exe. –Ч–∞–њ—Г—Б–Ї–∞–µ–Љ, –≤—Л–±–Є—А–∞–µ–Љ Conversions/Import key.

–Є –њ–µ—А–µ—Б–Њ—Е—А–∞–љ—П–µ–Љ –њ—А–Є–≤–∞—В–љ—Л–є –Ї–µ–є –Ї–∞–Ї SSH2 RSA .ppk —Д–∞–є–ї. –Э–∞ —Н—В–Њ–Љ —Н—В–∞–њ–µ –љ–µ –њ–Њ–Љ–µ—И–∞–µ—В –Ї–∞–Ї —Б–ї–µ–і—Г–µ—В –Ј–∞–њ–∞—А–Њ–ї–Є—В—М –Ї–ї—О—З.

–Я–Њ—Б–ї–µ —Н—В–Њ–≥–Њ –Ј–∞–њ—Г—Б–Ї–∞–µ–Љ putty.exe, –≤–±–Є–≤–∞–µ–Љ –љ–∞—И IP –≤ –њ–Њ–ї–µ Host Name.

–≤ —А–∞–Ј–і–µ–ї–µ SSH-Auth —Г–Ї–∞–Ј—Л–≤–∞–µ–Љ –њ—Г—В—М –Ї .ppk –Ї–ї—О—З—Г.

–Є –љ–∞–ґ–Є–Љ–∞–µ–Љ –Ї–љ–Њ–њ–Ї—Г Open. –Т –Њ–Ї–Њ—И–Ї–µ —В–µ—А–Љ–Є–љ–∞–ї–∞ –љ–µ –і–Њ–ї–ґ–љ–Њ –±—Л—В—М –љ–Є–Ї–∞–Ї–Є—Е —Б–Њ–Њ–±—Й–µ–љ–Є–є –Њ–± –Њ—И–Є–±–Ї–∞—Е, –∞ –≤ –њ—А–µ–і–ї–Њ–ґ–µ–љ–Є–µ:

login as:–љ—Г–ґ–љ–Њ –≤–≤–µ—Б—В–Є ec2-user.

–Ґ–µ–њ–µ—А—М –±—Г–і–µ–Љ –љ–∞—Б—В—А–∞–Є–≤–∞—В—М –њ–Њ SSH.

–Я–Њ —Е–Њ–і—Г –љ–∞—Б—В—А–Њ–є–Ї–Є –Є–љ–Њ–≥–і–∞ –њ—А–Є–і–µ—В—Б—П –љ–∞–ґ–Є–Љ–∞—В—М –Ї–љ–Њ–њ–Ї—Г y —З—В–Њ–±—Л —Б–Њ–≥–ї–∞—И–∞—В—М—Б—П —Б –њ—А–µ–і–ї–Њ–ґ–µ–љ–Є—П–Љ–Є —Г—Б—В–∞–љ–Њ–≤–Є—В—М –≤—Б–µ –≤–Љ–µ—Б—В–µ —Б –Ј–∞–≤–Є—Б–Є–Љ–Њ—Б—В—П–Љ–Є. –Я–Њ—Б–ї–µ –≤–≤–Њ–і–∞ –Ї–∞–ґ–і–Њ–є –Ї–Њ–Љ–∞–љ–і—Л –љ—Г–ґ–љ–Њ –і–Њ–ґ–і–∞—В—М—Б—П –Њ–Ї–Њ–љ—З–∞–љ–Є—П —А–∞–±–Њ—В—Л –Є —В–Њ–ї—М–Ї–Њ –њ–Њ—В–Њ–Љ –≤–≤–Њ–і–Є—В—М —Б–ї–µ–і—Г—О—Й—Г—О.

–Ю–±–љ–Њ–≤–ї–µ–љ–Є–µ –Є –њ–Њ–і–≥–Њ—В–Њ–≤–Ї–∞ –Ї –љ–∞—Б—В—А–Њ–є–Ї–µ —Б–µ—А–≤–µ—А–∞

–°—А–∞–Ј—Г –њ–Њ—Б–ї–µ –≤—Е–Њ–і–∞ —Е–Њ—А–Њ—И–Њ –±—Л –Њ–±–љ–Њ–≤–Є—В—М—Б—П. –Ф–ї—П —Н—В–Њ–≥–Њ –≥–Њ–≤–Њ—А–Є–Љ:sudo yum -y update–Т —Б–Є—Б—В–µ–Љ–µ –љ–∞–Љ –љ–µ –њ–Њ–Љ–µ—И–∞–µ—В –Ь–Є–і–љ–∞–є—В –Ъ–Њ–Љ–∞–љ–і–µ—А (—В–∞–Љ –±–Њ–ї–µ–µ –њ—А–Є–≤—Л—З–љ—Л–є –і–ї—П –Љ—Л—И–µ–≤–Њ–Ј–Њ–≤ —А–µ–і–∞–Ї—В–Њ—А):

sudo yum install mc–°–Њ–Ј–і–∞–і–Є–Љ –њ–Њ–ї—М–Ј–Њ–≤–∞—В–µ–ї—М—Б–Ї—Г—О –≥—А—Г–њ–њ—Г virtwww:

sudo groupadd virtwww–Ф–Њ–±–∞–≤–Є–Љ –њ–Њ–ї—М–Ј–Њ–≤–∞—В–µ–ї–µ–є:

sudo useradd www -g virtwww -d /var/www

sudo useradd webserver -g virtwww–Є –Ј–∞–і–∞–і–Є–Љ –њ–∞—А–Њ–ї–Є –њ–Њ—Б–ї–Њ–ґ–љ–µ–µ:

sudo passwd www

sudo passwd webserver–Э–∞ –≤—Б—П–Ї–Є–є —Б–ї—Г—З–∞–є –µ—Й–µ —А–∞–Ј —Г—Б—В–∞–љ–Њ–≤–Є–Љ –њ—А–∞–≤–∞ –љ–∞ –Ї–∞—В–∞–ї–Њ–≥:

sudo chown www:virtwww /var/www

sudo chmod 0750 /var/www–Ґ–µ–њ–µ—А—М –љ–∞—И —Б–µ—А–≤–µ—А –њ–Њ–ї–љ–Њ—Б—В—М—О –≥–Њ—В–Њ–≤ –Ї —Г—Б—В–∞–љ–Њ–≤–Ї–µ —Б–µ—А–≤–Є—Б–Њ–≤.

–£—Б—В–∞–љ–Њ–≤–Ї–∞ MySQL

–£—Б—В–∞–љ–Њ–≤–Є–Љ MySQL:sudo yum install mysql-server mysql–Ф–Њ–±–∞–≤–Є–Љ –µ–≥–Њ –≤ –∞–≤—В–Њ–Ј–∞–њ—Г—Б–Ї:

sudo /sbin/chkconfig --levels 235 mysqld on–Є –Ј–∞–њ—Г—Б—В–Є–Љ:

sudo service mysqld start–Я–Њ—Б–ї–µ —Н—В–Њ–≥–Њ –Ј–∞–і–∞–і–Є–Љ –њ–∞—А–Њ–ї—М –њ–Њ–ї—М–Ј–Њ–≤–∞—В–µ–ї—О root:

mysql -u root

USE mysql–љ–µ –Ј–∞–±—Г–і—М—В–µ –≤–њ–Є—Б–∞—В—М —З—В–Њ-—В–Њ —Б–≤–Њ–µ –≤–Љ–µ—Б—В–Њ s10ZniYpar00L

SET PASSWORD FOR 'root'@'localhost' = PASSWORD('s10ZniYpar00L');–Ч–∞–њ—А–µ—В–Є–Љ –њ–Њ–і–Ї–ї—О—З–µ–љ–Є–µ –Ї –±–∞–Ј–µ –±–µ–Ј –њ–∞—А–Њ–ї—П:

DELETE FROM user WHERE password = '';

DELETE FROM user WHERE user.user= '';–Є –Њ–±–љ–Њ–≤–Є–Љ –њ—А–Є–≤–Є–ї–µ–≥–Є–Є:

FLUSH PRIVILEGES;–£–і–∞–ї–Є–Љ —В–µ—Б—В–Њ–≤—Г—О –±–∞–Ј—Г:

DROP DATABASE test;–Є –≤—Л–є–і–µ–Љ –Є–Ј –Ї–Њ–љ—Б–Њ–ї–Є —Г–њ—А–∞–≤–ї–µ–љ–Є—П MySQL —Б–µ—А–≤–µ—А–Њ–Љ:

\q–Э–∞—Б—В—А–Њ–є–Ї–∞ FTP

–£—Б—В–∞–љ–Њ–≤–Є–Љ vSFTPd:sudo yum install vsftpd–Ф–Њ–±–∞–≤–ї—П–µ–Љ –µ–≥–Њ –≤ –∞–≤—В–Њ–Ј–∞–њ—Г—Б–Ї –Є –њ—А–Њ–±—Г–µ–Љ –Ј–∞–њ—Г—Б—В–Є—В—М:

sudo /sbin/chkconfig --levels 235 vsftpd on

sudo service vsftpd start–†–µ–і–∞–Ї—В–Є—А—Г–µ–Љ –Ї–Њ–љ—Д–Є–≥—Г—А–∞—Ж–Є—О:

sudo mcedit /etc/vsftpd/vsftpd.conf–Ш–Ј–Љ–µ–љ—П–µ–Љ –Ј–љ–∞—З–µ–љ–Є—П –њ–∞—А–∞–Љ–µ—В—А–Њ–≤:

anonymous_enable=NO

local_enable=YES

write_enable=YES–Ф–Њ–±–∞–≤–ї—П–µ–Љ –≤ –Ї–Њ–љ–µ—Ж —Д–∞–є–ї–∞:

pasv_enable=YES

pasv_min_port=1024

pasv_max_port=1048

pasv_address=107.21.246.159–Э–µ –Ј–∞–±—Г–і—М—В–µ –≤–њ–Є—Б–∞—В—М —В—Г—В —Б–≤–Њ–є IP

–Ъ–љ–Њ–њ–Ї–Њ–є F2 —Б–Њ—Е—А–∞–љ—П–µ–Љ –Є–Ј–Љ–µ–љ–µ–љ–Є—П, –≤—Л—Е–Њ–і–Є–Љ –Є–Ј —А–µ–і–∞–Ї—В–Њ—А–∞ —З–µ—А–µ–Ј F10 –Є –њ–µ—А–µ–Ј–∞–њ—Г—Б–Ї–∞–µ–Љ FTP —Б–µ—А–≤–µ—А:

sudo service vsftpd restart–Ґ–µ–њ–µ—А—М –Љ–Њ–ґ–љ–Њ –њ—А–Њ–±–Њ–≤–∞—В—М –њ–Њ–і–Ї–ї—О—З–Є—В—М—Б—П –Ї –љ–∞—И–µ–Љ—Г —Б–µ—А–≤–µ—А—Г –њ–Њ FTP –ї—О–±—Л–Љ –Ї–ї–Є–µ–љ—В–Њ–Љ —Б –њ–Њ–і–і–µ—А–ґ–Ї–Њ–є PASV —А–µ–ґ–Є–Љ–∞.

–Т –Ї–∞—З–µ—Б—В–≤–µ –Є–Љ–µ–љ–Є —Е–Њ—Б—В–∞ –Є—Б–њ–Њ–ї—М–Ј—Г–µ–Љ –љ–∞—И IP, –њ–Њ–ї—М–Ј–Њ–≤–∞—В–µ–ї—М www, –њ–∞—А–Њ–ї—М –Є–Ј —И–∞–≥–∞ –љ–Њ–Љ–µ—А 8. –†–µ–ґ–Є–Љ PASV –≤–Ї–ї—О—З–µ–љ –њ—А–Є–љ—Г–і–Є—В–µ–ї—М–љ–Њ. –Я–Њ–і–Ї–ї—О—З–∞–µ–Љ—Б—П –Є –њ—А–Њ–±—Г–µ–Љ –Ј–∞–ї–Є—В—М –≤ –њ–∞–њ–Ї—Г /var/www –ї—О–±–Њ–є —Д–∞–є–ї. –Х—Б–ї–Є –љ–µ –њ–Њ–ї—Г—З–∞–µ—В—Б—П, –≥–Њ–≤–Њ—А–Є–Љ:

sudo chmod 0755 /var/www–Є –њ—А–Њ–±—Г–µ–Љ –µ—Й–µ —А–∞–Ј.

–Х—Б–ї–Є –Ј–∞–ї–Є–ї–Њ—Б—М —Б —Б–∞–Љ–Њ–≥–Њ –љ–∞—З–∞–ї–∞, —В–Њ –љ–µ –љ—Г–ґ–љ–Њ –Љ–µ–љ—П—В—М –њ—А–∞–≤–∞ —Б 750 –љ–∞ 755 (—Н—В–Њ –і–Њ–њ–Њ–ї–љ–Є—В–µ–ї—М–љ–∞—П –і—Л—А–Ї–∞ –≤ –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є)

–Є –њ—А–Њ–≤–µ—А—П–µ–Љ –њ—А–∞–≤–∞ –і–Њ—Б—В—Г–њ–∞ –Ї —Д–∞–є–ї—Г. –Ю–љ –і–Њ–ї–ґ–µ–љ —Б–Њ–Ј–і–∞—В—М—Б—П —Б –њ—А–∞–≤–∞–Љ–Є 0644.

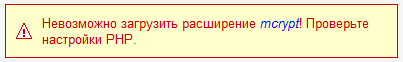

–£—Б—В–∞–љ–Њ–≤–Ї–∞ Apache –Є PHP

–°–љ–∞—З–∞–ї–∞ —Б—В–∞–≤–Є–Љ –Р–њ–∞—З:sudo yum install httpd mod_ssl–Я–Њ—Б–ї–µ –љ–µ–≥–Њ PHP:

sudo yum install php–Ю—В–і–µ–ї—М–љ–Њ–є —Б—В—А–Њ—З–Ї–Њ–є —А–µ–≥—Н–Ї—Б–њ—Л:

sudo yum install pcre-devel–Є –Њ–±—Й–µ–є –Ї—Г—З–µ–є –Љ–Њ–і—Г–ї–Є –Є –Ј–∞–≤–Є—Б–Є–Љ–Њ—Б—В–Є –і–ї—П PHP:

sudo yum -y install aspell aspell-en aspell-ru cvs php-gd php-intl php-mbstring php-mysql php-pdo php-soap php-xml php-xmlrpc php-pspell php-devel php-pear–Ф–Њ–±–∞–≤–ї—П–µ–Љ Apache –≤ –∞–≤—В–Њ–Ј–∞–њ—Г—Б–Ї –Є –њ—А–Њ–±—Г–µ–Љ –µ–≥–Њ –Ј–∞–њ—Г—Б—В–Є—В—М:

sudo /sbin/chkconfig --levels 235 httpd on

sudo service httpd start–Х—Б–ї–Є –≤—Б–µ –Ј–∞–њ—Г—Б—В–Є–ї–Њ—Б—М, –Ї–Њ—А—А–µ–Ї—В–Є—А—Г–µ–Љ –Ї–Њ–љ—Д–Є–≥—Г—А–∞—Ж–Є—О –њ–Њ–і –∞–Љ–∞–Ј–Њ–љ–Њ–≤—Б–Ї–Є–є —Б–µ—А–≤–µ—А –Є –њ–Њ–ї—М–Ј–Њ–≤–∞—В–µ–ї—П webserver:

sudo mcedit /etc/httpd/conf/httpd.conf–Ш—Й–µ–Љ –Є –Ї–Њ—А—А–µ–Ї—В–Є—А—Г–µ–Љ –≤ —В–µ–Ї—Б—В–µ —Б–ї–µ–і—Г—О—Й–Є–µ —Б—В—А–Њ—З–Ї–Є

ServerTokens Prod

TraceEnable Off

KeepAlive On

MaxKeepAliveRequests 256

KeepAliveTimeout 10

User webserver

Group virtwww–°—В—А–Њ–Ї—Г TraceEnable Off –≤–Њ–Ј–Љ–Њ–ґ–љ–Њ –њ—А–Є–і–µ—В—Б—П –і–Њ–±–∞–≤–Є—В—М.

–Ъ–љ–Њ–њ–Ї–Њ–є F2 —Б–Њ—Е—А–∞–љ—П–µ–Љ –Є–Ј–Љ–µ–љ–µ–љ–Є—П, –≤—Л—Е–Њ–і–Є–Љ –Є–Ј —А–µ–і–∞–Ї—В–Њ—А–∞ —З–µ—А–µ–Ј F10 –Є –њ–µ—А–µ–Ј–∞–њ—Г—Б–Ї–∞–µ–Љ Apache:

sudo service httpd restart–†–∞–Ј—А–µ—И–∞–µ–Љ –Є–Ј–Љ–µ–љ–µ–љ–Є–µ —Д–∞–є–ї–Њ–≤ —З–µ—А–µ–Ј ftp:

sudo chown www:virtwww /var/www/html /var/www/icons /var/www/error /var/www/cgi-bin–£–±–Є—А–∞–µ–Љ –Њ—Б–љ–Њ–≤–љ—Г—О –≤—А–µ–і–Є—В–µ–ї—М—Б–Ї—Г—О –і—Л—А–Ї—Г –≤ –Ї–Њ–љ—Д–Є–≥–µ PHP:

sudo mcedit /etc/php.ini–Ш—Й–µ–Љ —Б—В—А–Њ–Ї—Г magic_quotes_gpc –Є —Б—В–∞–≤–Є–Љ –µ–µ –≤ –њ–Њ–ї–Њ–ґ–µ–љ–Є–µ On:

magic_quotes_gpc = On–Ф–ї—П —Б–Њ–≤–Љ–µ—Б—В–Є–Љ–Њ—Б—В–Є –љ–µ –њ–Њ–Љ–µ—И–∞–µ—В –≤–Ї–ї—О—З–Є—В—М –Ї–Њ—А–Њ—В–Ї–Є–µ —В–µ–≥–Є:

short_open_tag = On–Ъ–љ–Њ–њ–Ї–Њ–є F2 —Б–Њ—Е—А–∞–љ—П–µ–Љ –Є–Ј–Љ–µ–љ–µ–љ–Є—П, –≤—Л—Е–Њ–і–Є–Љ –Є–Ј —А–µ–і–∞–Ї—В–Њ—А–∞ —З–µ—А–µ–Ј F10 –Є –њ–µ—А–µ–Ј–∞–њ—Г—Б–Ї–∞–µ–Љ Apache:

sudo service httpd restart–Х—Б–ї–Є –љ–∞ –Ї–∞–Ї–Њ–Љ-–ї–Є–±–Њ —Н—В–∞–њ–µ –∞–њ–∞—З –њ–µ—А–µ—Б—В–∞–љ–µ—В –Ј–∞–њ—Г—Б–Ї–∞—В—М—Б—П, –Њ—В–Ї–∞—В—Л–≤–∞–µ–Љ –Є–Ј–Љ–µ–љ–µ–љ–Є—П –Є —Б–Љ–Њ—В—А–Є–Љ —З—В–Њ –њ—А–Њ–Є–Ј–Њ—И–ї–Њ –≤ –ї–Њ–≥–∞—Е:

sudo mcview /var/log/httpd/error_log

sudo mcview /var/log/httpd/access_log–Я–Њ—Б–ї–µ —В–Њ–≥–Њ –Ї–∞–Ї –≤—Б–µ –Ј–∞–њ—Г—Б—В–Є–ї–Њ—Б—М –Ј–∞–Ї—А—Л–≤–∞–µ–Љ —В–µ—А–Љ–Є–љ–∞–ї:

exit–Є –≤–Њ–Ј–≤—А–∞—Й–∞–µ–Љ—Б—П –≤ –Ї–Њ–љ—Б–Њ–ї—М —Г–њ—А–∞–≤–ї–µ–љ–Є—П –≤ –±–∞—А—Г–Ј–µ—А–µ.

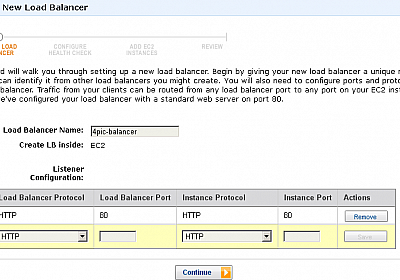

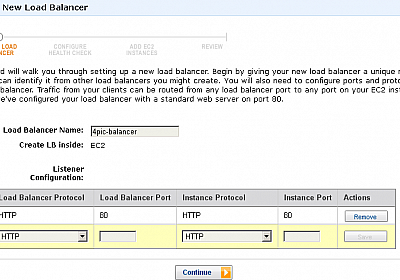

–Т–Ї–ї—О—З–∞–µ–Љ –±–∞–ї–∞–љ—Б–Є—А–Њ–≤–Ї—Г –љ–∞–≥—А—Г–Ј–Ї–Є (Load Balancers)

–≠—В–Њ—В —И–∞–≥ –≤ –њ—А–Є–љ—Ж–Є–њ–µ –Љ–Њ–ґ–љ–Њ –њ—А–Њ–њ—Г—Б—В–Є—В—М, –љ–Њ —Н—В–Њ –і–µ–ї–∞—В—М –љ–µ–ґ–µ–ї–∞—В–µ–ї—М–љ–Њ. –С–∞–ї–∞–љ—Б–Є—А–Њ–≤–Ї–∞ –≤—Е–Њ–і–Є—В –≤ –±–µ—Б–њ–ї–∞—В–љ—Л–є –њ–∞–Ї–µ—В –Є —П –љ–µ –≤–Є–ґ—Г –Ј–∞—З–µ–Љ –Њ—В–Ї–∞–Ј—Л–≤–∞—В—М—Б—П –Њ—В —В–∞–Ї–Њ–є –њ–Њ–ї–µ–Ј–љ–Њ–є –≤–µ—Й–Є. –°–Є—Б—В–µ–Љ–∞ Load Balancers –њ–µ—А–Є–Њ–і–Є—З–µ—Б–Ї–Є –Њ–±—А–∞—Й–∞–µ—В—Б—П –Ї –Ї–∞–Ї–Њ–Љ—Г –ї–Є–±–Њ URL –љ–∞ —Б–µ—А–≤–µ—А–µ –Є –і–µ–ї–∞–µ—В –≤—Л–≤–Њ–і—Л –Є–Ј –≤—А–µ–Љ–µ–љ–Є –Њ—В–Ї–ї–Є–Ї–∞. –Ю—В—Б—О–і–∞ –ї–Њ–≥–Є—З–µ—Б–Ї–Є –≤—Л—В–µ–Ї–∞–µ—В —Б–∞–Љ–∞—П —А–∞—Б–њ—А–Њ—Б—В—А–∞–љ–µ–љ–љ–∞—П –Њ—И–Є–±–Ї–∞ –≤ –љ–∞—Б—В—А–Њ–є–Ї–µ. –Я–Њ —Г–Љ–Њ–ї—З–∞–љ–Є—О –њ—А–µ–і–ї–∞–≥–∞–µ—В—Б—П –њ–Є–љ–≥–Њ–≤–∞—В—М –Є–љ–і–µ–Ї—Б–љ—Г—О —Б—В—А–∞–љ–Є—Ж—Г —Б–∞–є—В–∞, –∞ –Ї—В–Њ –Ј–љ–∞–µ—В —Б–Ї–Њ–ї—М–Ї–Њ –Њ–љ–∞ –Љ–Њ–ґ–µ—В –≤–µ—Б–Є—В—М –≤ –њ—А–Њ–Є–Ј–≤–Њ–ї—М–љ–Њ–Љ —Б–ї—Г—З–∞–µ? –Т —А–µ–Ј—Г–ї—М—В–∞—В–µ –њ—А–Є –Ї–∞–ґ–і–Њ–є –њ—А–Њ–≤–µ—А–Ї–µ —В—А–∞—В–Є—В—Б—П –≤—А–Њ–і–µ –±—Л –љ–µ–Љ–љ–Њ–ґ–Ї–Њ —В—А–∞—Д–Є–Ї–∞, –љ–Њ –Ј–∞ –Љ–µ—Б—П—Ж –Љ–Њ–ґ–µ—В –љ–∞–Ї–∞–њ–∞—В—М —Ж–µ–ї–Њ–µ –≤–µ–і—А–Њ. –Я–Њ—Н—В–Њ–Љ—Г —Б–Њ–Ј–і–∞–і–Є–Љ –і–ї—П —Н—В–Њ–є —Б–Є—Б—В–µ–Љ—Л —Б–њ–µ—Ж–Є–∞–ї—М–љ—Г—О —Б—В—А–∞–љ–Є—З–Ї—Г ping.html –Є –≤–њ–Є—И–µ–Љ —В—Г–і–∞ –Њ–і–Є–љ–Њ–Ї—Г—О –µ–і–Є–љ–Є—З–Ї—Г –±–µ–Ј —О–љ–Є–Ї–Њ–і–Њ–≤, –њ—А–Њ–±–µ–ї–Њ–≤ –Є –њ–µ—А–µ–≤–Њ–і–Њ–≤ —Б—В—А–Њ–Ї. –Т —А–µ–Ј—Г–ї—М—В–∞—В–µ –љ–∞ –њ—А–Њ–≤–µ—А–Ї—Г –≤—Б–µ–≥–і–∞ –±—Г–і–µ—В —В—А–∞—В–Є—В—М—Б—П —А–Њ–≤–љ–Њ 1 –±–∞–є—В —В—А–∞—Д–Є–Ї–∞. –≠—В–Њ—В —Д–∞–є–ї –љ—Г–ґ–љ–Њ –Ј–∞–≥—А—Г–Ј–Є—В—М —З–µ—А–µ–Ј ftp –≤ –Ї–Њ—А–µ–љ—М —Б–∞–є—В–∞ –њ–µ—А–µ–і —Б–Њ–Ј–і–∞–љ–Є–µ–Љ –±–∞–ї–∞–љ—Б–µ—А–∞.–Ш–Љ—П –Љ–Њ–ґ–µ—В –±—Л—В—М –њ—А–Њ–Є–Ј–≤–Њ–ї—М–љ—Л–Љ, –љ–Њ —Г–љ–Є–Ї–∞–ї—М–љ—Л–Љ –µ—Б–ї–Є –±–∞–ї–∞–љ—Б–µ—А–Њ–≤ –љ–µ—Б–Ї–Њ–ї—М–Ї–Њ.

–¶–µ–ї—М—О –њ—А–Њ–≤–µ—А–Ї–Є –≤—Л–±–Є—А–∞–µ–Љ ping.html

–Я—А–Њ–≤–µ—А—П—В—М –±—Г–і–µ–Љ –љ–∞—И —Г–ґ–µ –Ј–∞–њ—Г—Й–µ–љ–љ—Л–є —Б–µ—А–≤–µ—А

–£—А–∞ –Є –≤—Б–µ! –Ь–Њ–ґ–љ–Њ –Њ—В–Ї—А—Л–≤–∞—В—М –≤ –±—А–∞—Г–Ј–µ—А–µ –љ–∞—И IP –∞–і—А–µ—Б, –Ј–∞–ї–Є–≤–∞—В—М PHP —Б–Ї—А–Є–њ—В—Л —З–µ—А–µ–Ј FTP –Є –Њ–±—Й–∞—В—М—Б—П –Є–Ј –љ–Є—Е —Б MySQL. –Я—А–Є–Љ–µ—А:

–Э–µ –Ј–∞–±—Л–≤–∞–є—В–µ –њ–µ—А–Є–Њ–і–Є—З–µ—Б–Ї–Є –Ї–Њ–љ—В—А–Њ–ї–Є—А–Њ–≤–∞—В—М —А–∞—Б—Е–Њ–і—Л —А–µ—Б—Г—А—Б–Њ–≤ –≤ —А–∞–Ј–і–µ–ї–µ —Г–њ—А–∞–≤–ї–µ–љ–Є—П –∞–Ї–Ї–∞—Г–љ—В–Њ–Љ –Є –њ–Њ—Б—В–∞—А–∞–є—В–µ—Б—М –љ–µ –њ—А–Њ–њ—Г—Б—В–Є—В—М –Љ–Њ–Љ–µ–љ—В, –Ї–Њ–≥–і–∞ –≤–∞—И –±–µ—Б–њ–ї–∞—В–љ—Л–є —Е–Њ—Б—В–Є–љ–≥ –≤–і—А—Г–≥ —Б—В–∞–љ–µ—В –њ–ї–∞—В–љ—Л–Љ. –Я—А–Є –њ—А–µ–≤—Л—И–µ–љ–Є–Є –ї–Є–Љ–Є—В–Њ–≤ –ї—О–±–Њ–≥–Њ –Є–Ј –±–µ—Б–њ–ї–∞—В–љ—Л—Е —Б–µ—А–≤–Є—Б–Њ–≤, –Њ–љ –љ–µ –Њ—Б—В–∞–љ–∞–≤–ї–Є–≤–∞–µ—В—Б—П, –∞ —Б—В–∞–љ–Њ–≤–Є—В—Б—П –њ–ї–∞—В–љ—Л–Љ.

–†–∞—Б—Ж–µ–љ–Ї–Є –Ј–∞ –њ—А–µ–≤—Л—И–µ–љ–Є–µ –±–µ—Б–њ–ї–∞—В–љ—Л—Е –љ–Њ—А–Љ –і–ї—П S3 –Є EC2